原文鏈接:https://www.nocobase.com/cn/blog/6-in-depth-comparison-rbac-no-code-low-code-platforms

引言

在無代碼/低代碼平台的設計中,RBAC(Role-Based Access Control,基於角色的訪問控制)幾乎是無法迴避的話題。 無論是團隊協作、數據安全,還是多業務模塊的系統治理,只要涉及到不同用户與資源的邊界,就離不開角色與權限的設計。 而在實際使用中,開發者和企業用户對 RBAC 的關注度一直都很高,它既是平台安全體系的一部分,也是影響可擴展性與可維護性的關鍵點。

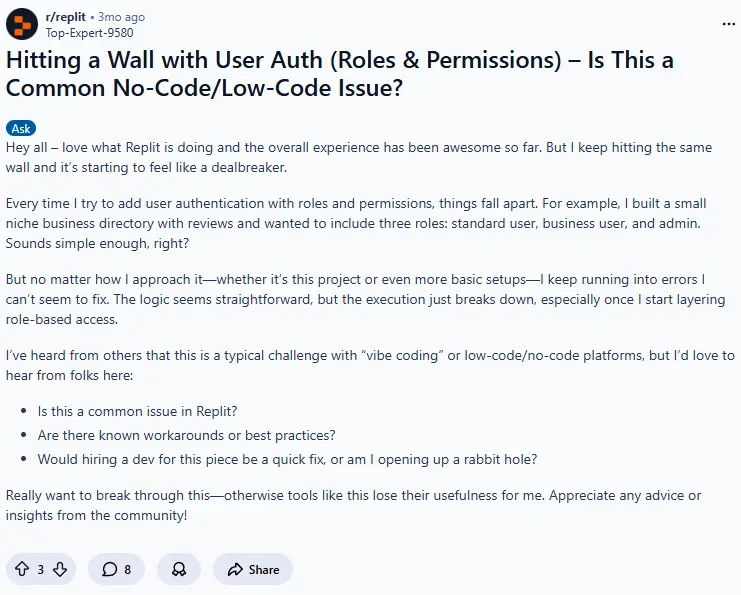

在 Reddit 上,這類討論幾乎從未間斷。

“Every time I try to add user authentication with roles and permissions, things fall apart. The logic seems straightforward, but the execution just breaks down, especially once I start layering role-based access.”

他只是想在一個小型目錄應用裏實現三種角色:普通用户、商家和管理員。

邏輯清晰、需求常見,但在落地階段,權限邏輯層層嵌套,系統複雜度迅速提升——RBAC 成了項目最容易出錯的部分。

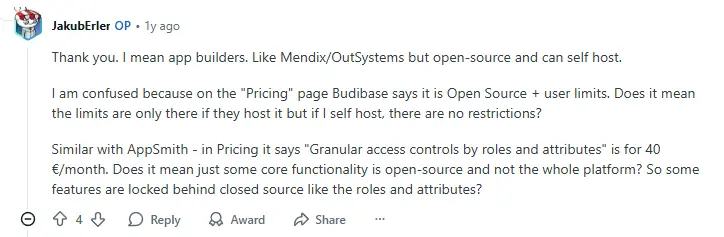

也有用户的困惑來自另一面。

在 r/nocode 的討論區,有人提到:

“Budibase says it’s open-source but user limits apply. Appsmith says granular access control is only in the paid plan. ”

多數無代碼/低代碼平台在權限控制上仍存在明顯短板:要麼權限粒度粒度過淺,只能控制到頁面或模塊層級;要麼將更細緻的角色與數據權限功能封裝在企業版或付費計劃中。

這讓開發者和團隊用户不得不在安全性與成本之間做出取捨。

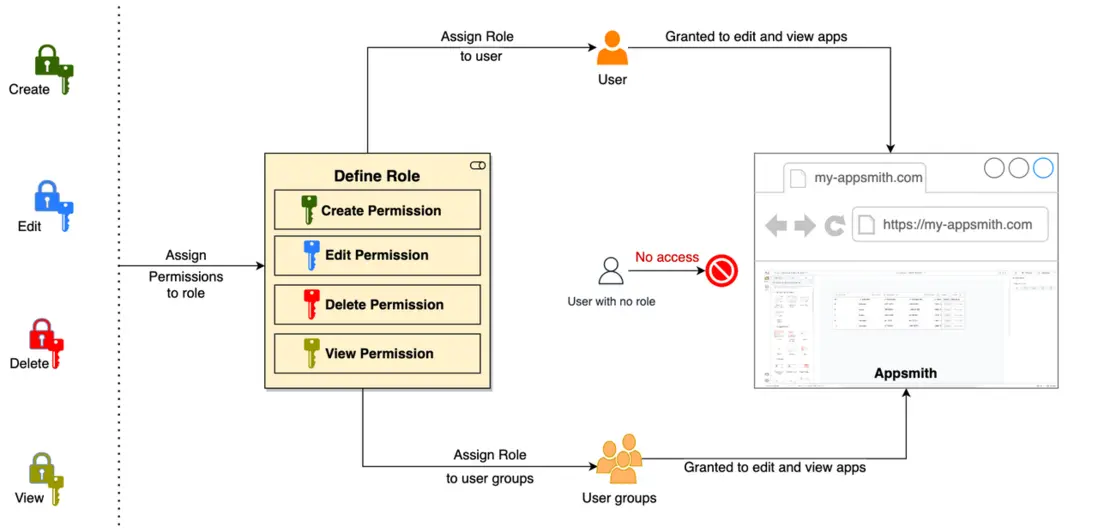

實際上,RBAC 模型的本質,其實就是回答一個問題:

誰(User)可以對什麼(Resource)做什麼(Permission)?

難點在於,在無/低代碼平台中,這三者的映射關係被極大拉長。平台需要同時面對開發者、業務用户和外部客户等多種角色,還要管理從數據表、字段、頁面到工作流節點等多層資源對象。 系統既要讓用户能可視化配置,又要保持邏輯一致性,這正是多數平台在實現 RBAC 時遇到的瓶頸。

在此前的文章《如何設計 RBAC(基於角色的訪問控制)系統》中,我們曾對這一機制進行過詳細拆解,包括角色與資源的抽象方式、字段與條件級權限設計,以及在多角色協作場景下如何保持邊界清晰。 這些經驗也為本文提供了一個基礎視角——去理解不同平台在 RBAC 實現中的取捨。

基於此,本文將選取六款具有代表性的無/低代碼平台:NocoBase、Retool、OutSystems、Appsmith、Budibase 和 Mendix,從“權限粒度”“靈活性”“使用體驗”三個維度出發,對比它們在 RBAC 機制上的不同實現方式與產品取向。

在進入逐個平台的詳細分析之前,先來看一張總覽表,幫你快速瞭解這六個平台在權限體系上的整體差異與特徵👇

為方便比較,本文用 ★ 表示權限粒度深度:

★ = 最粗粒度

★★★★★= 最細粒度

| 平台 | 是否開源 | 權限粒度 | 靈活性 | 使用體驗 |

|---|---|---|---|---|

| NocoBase | 開源(可自託管) | ★★★★★<br/>支持字段級、條件級、動作級、API 權限;可視化規則配置。 | 較高:插件化架構、可擴展權限模型。 | 可視化配置,適合多角色團隊。 |

| Appsmith | 開源(社區版) | ★★★★☆<br/>支持頁面、查詢、數據源級權限;部分高級功能付費。 | 高:預設+自定義角色;屬性級訪問控制。 | 界面直觀,學習曲線平緩。 |

| Budibase | 開源(可自託管) | ★★★★<br/>表、視圖、頁面層權限,條件規則有限。 | 中高:支持角色層級與條件控制。 | 低門檻配置,適合中小團隊。 |

| Mendix | 閉源 / 商業 | ★★★★<br/>模塊、實體、頁面、流程層級權限。 | 中:靈活但需開發介入。 | 穩定:企業級治理強。 |

| Retool | 閉源 / 商業 | ★★★★<br/>應用/資源/查詢層;企業版支持行級安全。 | 中高:Permission Groups 與資源規則。 | 一般:功能強但配置複雜、價格高。 |

| OutSystems | 閉源 / 商業 | ★★★★<br/>屏幕、模塊、數據級別權限;需開發自定義擴展。 | 中:結構清晰但靈活性有限。 | 企業級:成熟安全模型。 |

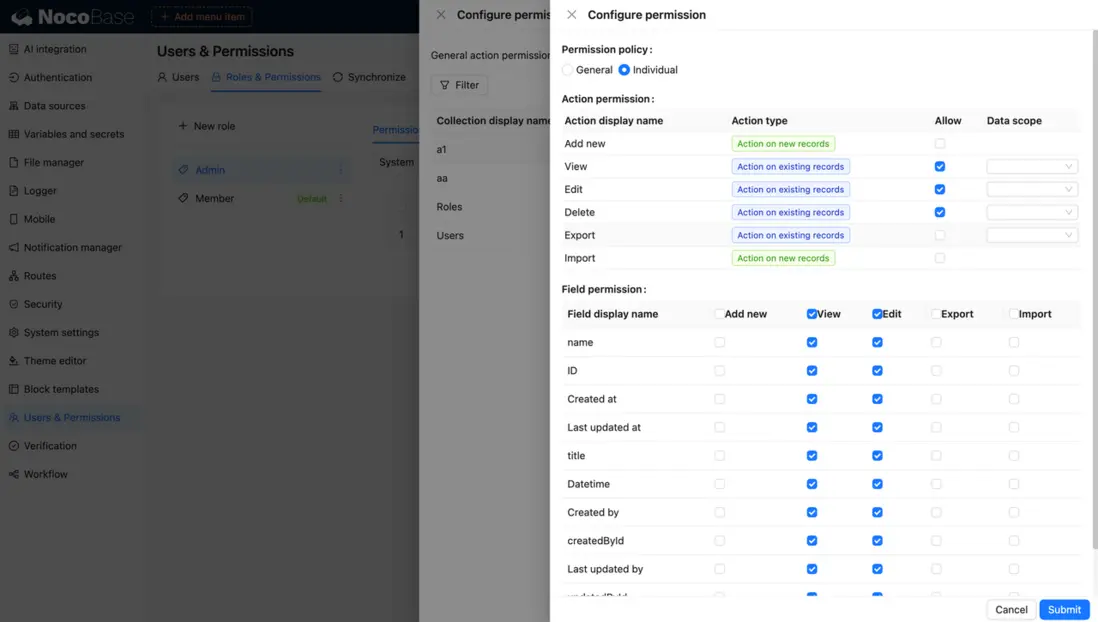

NocoBase

🔗 官網:https://www.nocobase.com/cn/

📘 官方文檔:https://docs-cn.nocobase.com/handbook/ui/actions/permission

- 權限粒度:★★★★★ 字段級、條件級、視圖級、動作級、API 級全面覆蓋。

- 特性:支持基於角色的多層權限管理,可對不同資源類型靈活設定訪問範圍;支持字段級與條件級過濾,還能在視圖和動作層綁定權限邏輯。

- 使用體驗:權限配置為所見即所得,支持在界面中直接調整資源與操作範圍,降低了配置門檻。非技術角色(如產品經理、運營)也能完成常規權限配置。

- 擴展性:基於插件體系,可擴展策略邏輯、引入外部認證(如 OAuth、SSO、LDAP),並支持二次開發。企業可自定義複雜訪問規則或結合多系統統一身份管理。

- 用户評價:在 NocoBase 的官方視頻評論區中,有用户反饋它的 RBAC (基於角色的權限控制)功能非常強大,同時整體成本也相對可控。

Appsmith

🔗 官網:https://www.appsmith.com

📘 官方文檔:https://docs.appsmith.com/advanced-concepts/granular-access-control

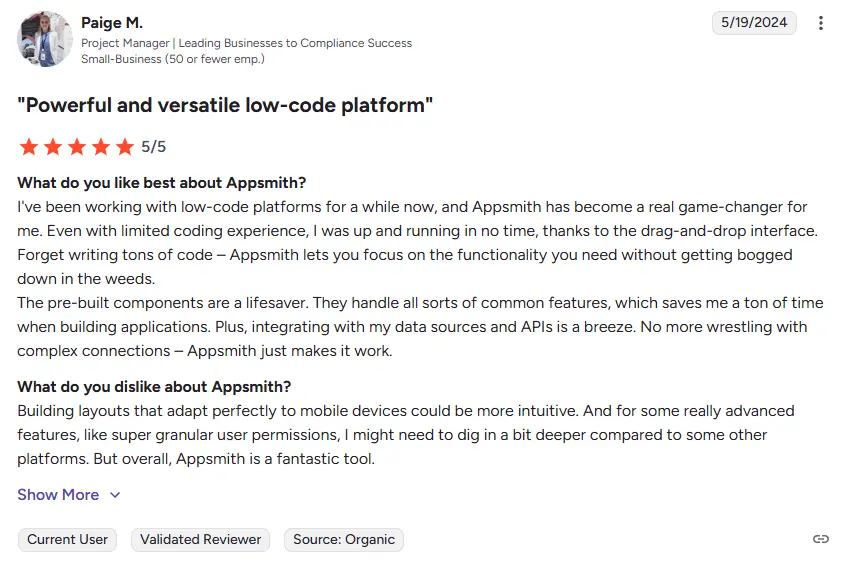

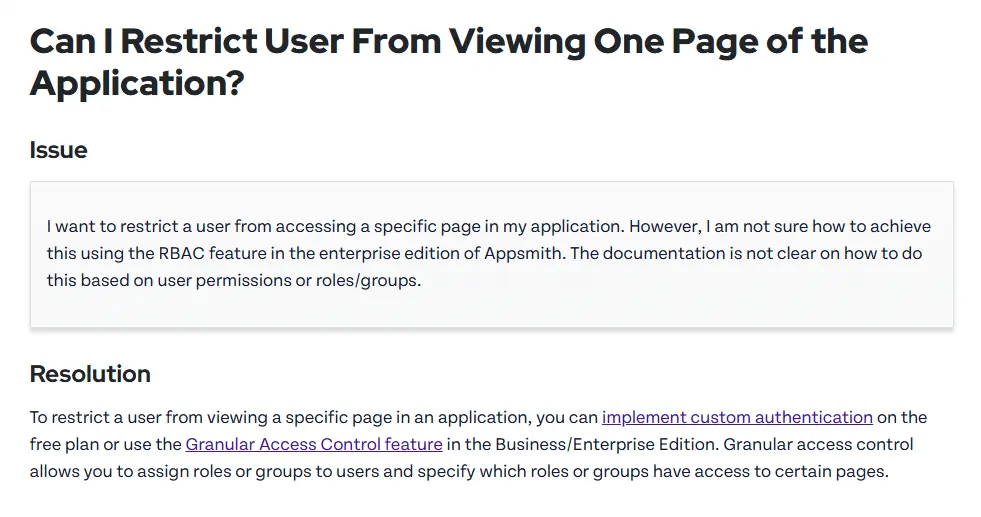

- 權限粒度:★★★★☆ 可控制到應用、頁面、查詢與數據源層級;企業版還支持更細的屬性級規則。

- 特性:內置 Granular Access Control,結合角色繼承體系與自定義權限字段。支持團隊協作、多人編輯與審批工作流權限綁定。

- 使用體驗:UI 清晰直觀,可在同一界面中管理用户、團隊與資源;支持環境區分(開發、測試、生產)權限同步,提升團隊協作效率。

- 擴展性:支持 OAuth、SAML、OpenID 等身份管理協議;可通過 REST API 與外部權限系統對接。

- 用户評價:某些用户認為免費版缺少更精細的用户權限,官方指出涉及高級特性(如屬性級訪問)在企業版中才可用。

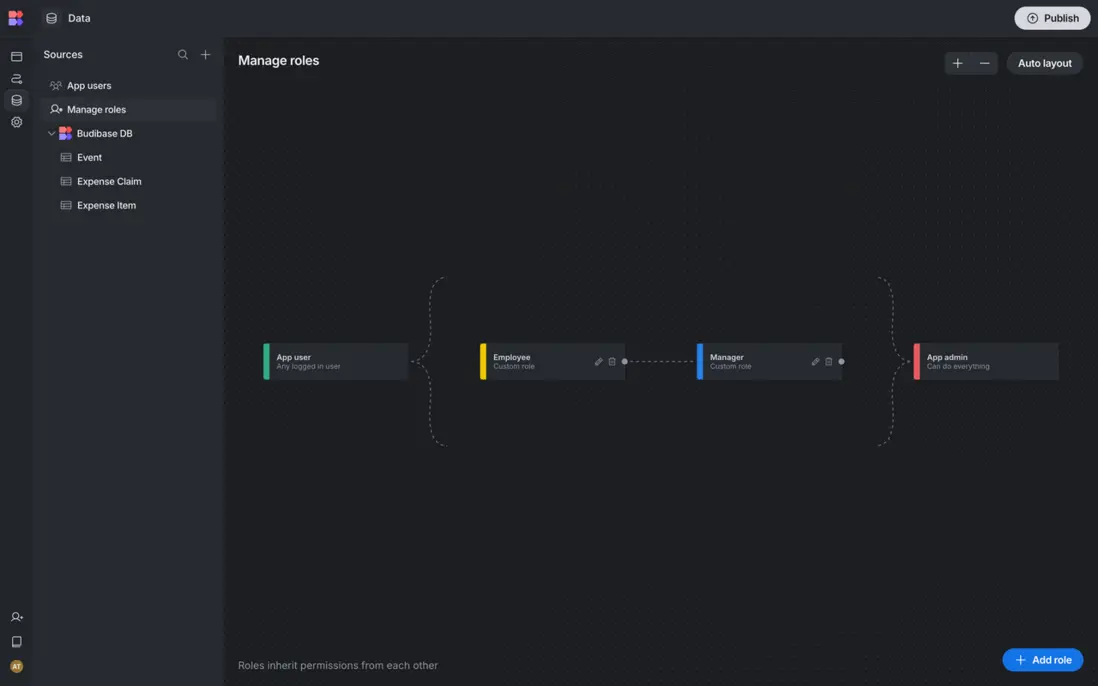

Budibase

🔗 官網:https://www.budibase.com

📘 官方文檔:https://docs.budibase.com/changelog/rbac

- 權限粒度:★★★★ 支持表、視圖、頁面層級控制,部分字段和條件邏輯需要自定義。

- 特性:內置 Role-Based Access Control 模塊,可為角色配置訪問權限、可見性與操作範圍,支持動態數據過濾與多角色組合策略。

- 使用體驗:視覺化權限管理界面,拖拽式定義用户與角色映射,學習成本低。適合無專職開發者的中小型團隊快速建立數據安全邊界。

- 擴展性:提供 REST API 與 Webhook,可集成第三方認證服務或內部網關,支持自動化角色同步。

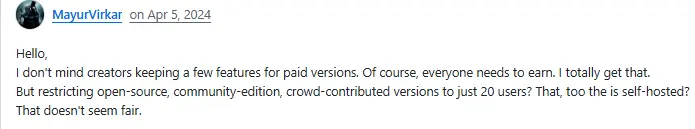

- 用户評價: Budibase 的官方 GitHub 討論裏,用户普遍認可其“功能完整且開源”,特別是自託管部署和內置的 RBAC 模塊。但同時也有人指出,免費版本雖然標稱開源,但對自託管用户存在人數限制(最多 20 用户),與官方宣傳的“完全開放”存在落差。

Mendix

🔗 官網:https://www.mendix.com

📘官方文檔:https://docs.mendix.com/refguide9/user-roles/

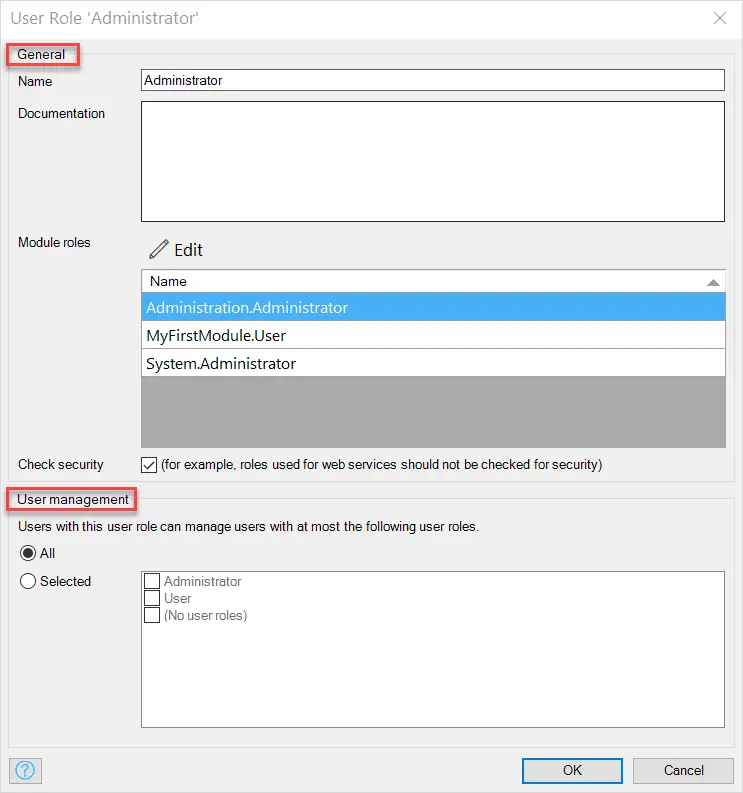

- 權限粒度:★★★★ 支持模塊、數據實體、頁面和微流程層級的訪問控制。

- 特性:通過 Module Roles → User Roles 雙層映射實現細分權限,可針對頁面組件、按鈕、數據源獨立設定訪問規則。

- 使用體驗:企業級安全模型成熟,界面清晰但配置步驟較多;對於跨模塊或跨團隊項目,需要額外的權限同步和治理。

- 擴展性:可使用 Java 動作或微流程擴展邏輯,並與外部身份管理系統(如 Azure AD、Okta)集成。

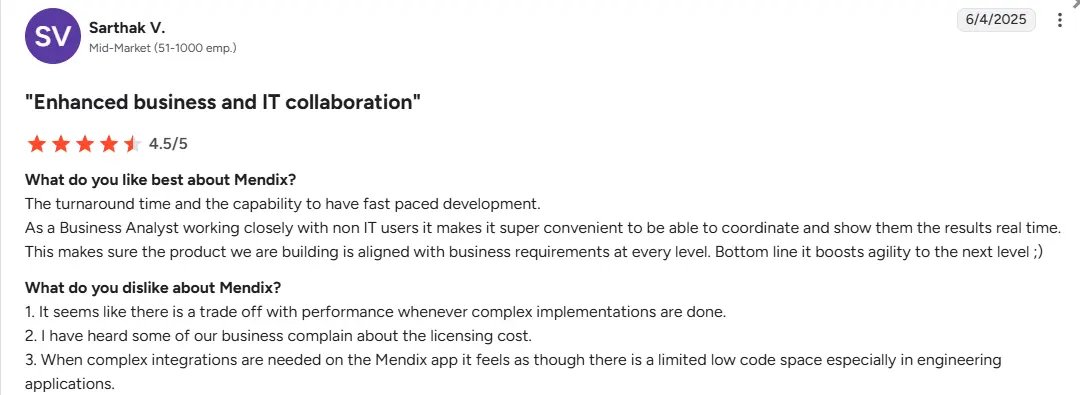

- 用户評價:G2 裏有開發者表示權限模型完善開發效率高、能快速響應業務需求,但是複雜實現會拖慢性能、授權費用偏高,而在做複雜系統集成時“低代碼空間”顯得受限。

Retool

🔗 官網:https://retool.com

📘 官方文檔:https://docs.retool.com/permissions/quickstart

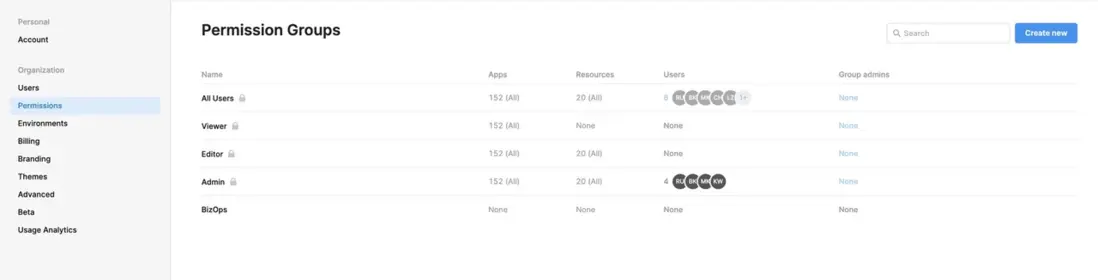

- 權限粒度:★★★★ 支持應用、資源、查詢層級;企業版提供行級安全(Row-Level Security)與審計日誌。

- 特性:通過 Permission Groups 管理角色與資源訪問規則,適用於多環境治理;可定義資源隔離與訪問審批流程。

- 使用體驗:管理控制枱直觀但配置層次多,尤其在複雜組織結構下需建立額外治理規則;文檔詳盡,適合 IT 管理員集中管理。

- 擴展性:支持 SSO、SCIM、SAML 等企業級身份系統集成,可結合 API 進行二次開發。

- 用户評價:在 Retool 社區中,有用户提到:“雖然後端把權限組做了,但對多頁應用想做更細粒度的控制(比如不同用户能編輯的數據)還得靠自定義用户屬性,這在規模放大後會變得難以管理。”

💡 閲讀更多:2025 年最佳的 Retool 開源替代方案

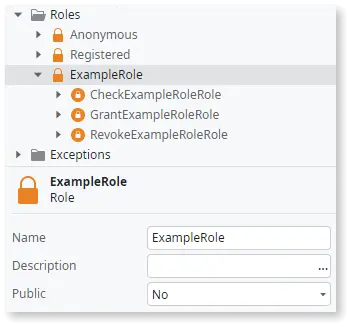

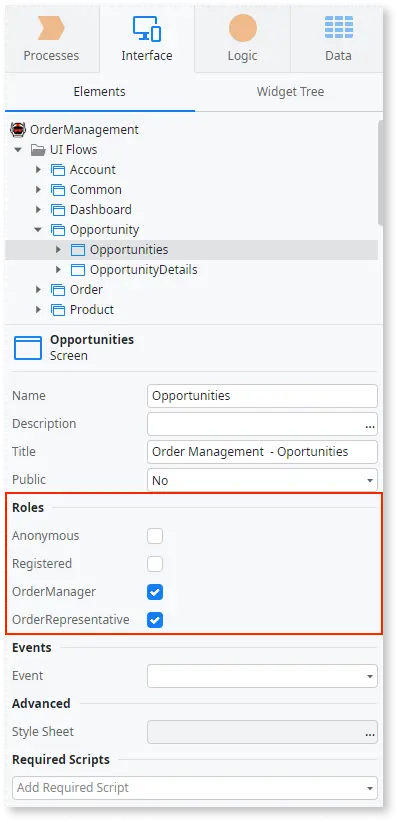

OutSystems

🔗 官網:https://www.outsystems.com

📘官方文檔:https://success.outsystems.com/documentation/11/user\_management/user\_roles

- 權限粒度:★★★★ 支持屏幕、模塊、數據實體和 UI 控件級訪問;可在邏輯層實現額外條件控制。

- 特性:內置完整的角色管理與訪問控制機制,可針對應用模塊、屏幕、動作及數據對象獨立授權。

- 使用體驗:權限體系清晰,但配置依賴於平台 IDE(Service Studio),對新用户不夠直觀。大規模系統中維護量較高。

- 擴展性:提供多種安全擴展接口,可結合自定義邏輯函數或集成外部身份系統(如 Azure AD、Okta、LDAP)。

- 用户評價: 用户在 G2 中評論 OutSystems 在外部用户身份與權限管理上提供了相對清晰、獨立的可視化配置界面,避免了傳統應用中“代碼混雜”的複雜性。

結語

總的來説,這幾款無代碼/低代碼平台在 RBAC 權限體系上整體表現都不錯,各有自己的特點和適用場景。

-

🟢 NocoBase 在開源產品中權限體系最完善,粒度能細到字段和條件層級,配置也可視化、直觀。 支持自託管和插件擴展,適合需要細粒度權限、又想自己掌控系統的團隊。

- 👉 想體驗字段級權限控制?點擊 NocoBase CRM 解決方案

- 👉 閲讀 NocoBase 官方 RBAC 設計指南 深入瞭解。

- 🟡 Appsmith 權限粒度中等,適合快速搭建內部工具。界面清晰,但高級權限功能在企業版中才開放。

- 🟡 Budibase 簡單好用、學習成本低,適合中小團隊做自託管系統。缺點是權限層級不夠深、免費版用户上限較低。

- 🟠 Mendix / OutSystems 這兩款商業平台的權限體系很完善,能和企業身份系統(如 Azure AD、Okta)深度集成,適合大公司或跨部門團隊。優點是安全穩健,缺點是配置繁瑣、成本較高。

- 🟠 Retool 界面友好、企業安全做得不錯,但要做到多頁面、多角色的細粒度控制,還需要自己寫邏輯或額外配置。

如果你覺得這篇對你有幫助,也歡迎分享給對無代碼、低代碼或 RBAC 感興趣的朋友\~

相關閲讀:

- GitHub 上最值得關注的 14 個開源 AI 低代碼工具

- 11 個在 GitHub 上最受歡迎的開源無代碼 AI 工具

- GitHub 上 Star 數量前 18 的開源 AI Agent 項目

- GitHub 上 Star 數量前 20 的開源 AI 項目

- GitHub 上 Star 數量前 8 的開源 MCP 項目

- GitHub 上 Star 數量前 8 的開源 Web 應用項目

- GitHub 上 Star 數排名前 40 的開發者工具