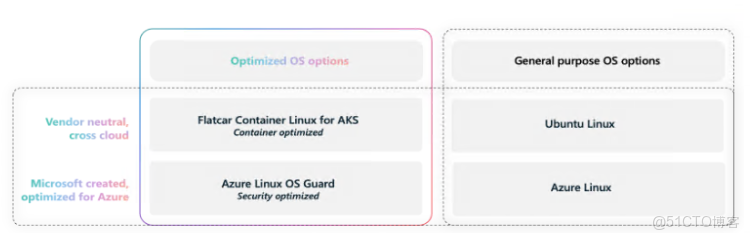

AKS 容器與安全優化操作系統選型指南:Immutable 特性介紹

核心認知:為什麼 “優化 OS” 比通用 OS 更適合 AKS?

Immutable OS:重新定義容器主機安全

- 只讀文件系統:所有 OS 二進制文件、庫與靜態配置均掛載為只讀(如 Azure Linux OS Guard 的/usr目錄通過 dm-verity 加密保護),任何未授權修改會被內核直接拒絕;

- 無包管理工具:不提供apt/yum等傳統包管理工具,避免運行時隨意安裝 / 卸載軟件導致的版本漂移;

- 加密完整性校驗:通過 dm-verity(設備映射完整性校驗)或 fs-verity(文件系統完整性校驗)對 OS 鏡像進行哈希簽名,確保啓動與運行過程中無篡改;

- 預定義不可變狀態:節點配置僅在 provisioning(預配)階段生效,運行時無法修改,徹底消除 “配置漂移” 問題。

- 安全漏洞:攻擊者可能通過篡改 OS 二進制文件植入惡意代碼,或利用包管理工具安裝後門;

- 運維混亂:不同節點的軟件版本、配置參數可能存在差異,導致 “在測試環境正常,生產環境故障” 的問題。

優化 OS 的額外安全增強

|

特性維度 |

Azure Linux OS Guard |

Flatcar Container Linux for AKS |

通用 Linux OS(如 Ubuntu) |

|

文件系統 |

只讀(dm-verity 保護) |

只讀(dm-verity 保護) |

可讀寫 |

|

強制訪問控制(MAC) |

SELinux(企業級強制訪問) |

SELinux(多環境適配) |

AppArmor(基礎訪問控制) |

|

安全啓動(Secure Boot) |

默認支持(基於 UKI 統一內核鏡像) |

AKS 環境暫不支持 |

僅部分 VM 規格支持 |

|

代碼完整性校驗 |

IPE(Integrity Policy Enforcement),僅允許可信二進制運行 |

基於 dm-verity 的鏡像校驗 |

無內置校驗 |

|

核心設計目標 |

Azure 專屬優化,可信代碼執行 |

多雲 / 本地兼容,廠商中立 |

通用性與擴展性 |

四類 AKS OS 如何精準匹配業務需求?

選型決策樹:先明確核心訴求

四類 OS 的場景適配建議

(1)Azure Linux OS Guard:Azure 專屬的安全優先選擇

- 業務僅部署在 Azure,無需跨雲兼容;

- 對安全合規要求極高(如需要 FIPS 認證、可信啓動);

- 希望獲得微軟端到端支持(從 OS 到 AKS 集羣);

- 運行核心業務系統(如支付、用户數據處理)。

關鍵優勢:

- 默認支持 Trusted Launch(可信啓動),通過 vTPM(虛擬可信平台模塊)確保啓動鏈完整性;

- 內置 IPE 代碼完整性校驗,阻斷未授權二進制執行;

- SELinux 強制訪問控制,限制進程對敏感資源的訪問;

- 可通過osSku AzureLinux3直接遷移現有 Azure Linux 節點池,無需重建集羣。

(2)Flatcar Container Linux for AKS:多雲 / 本地的中立選擇

- 業務需要跨 Azure、AWS、GCP 或本地環境部署,追求 OS 一致性;

- 偏好社區驅動的開源技術,避免廠商鎖定;

- 運維團隊熟悉 Flatcar 或 CoreOS 生態(Flatcar 為 CoreOS 繼任者);

- 需靈活適配不同雲廠商的基礎設施。

關鍵優勢:

- 完全中立的開源項目,代碼透明且社區活躍;

- 跨環境配置一致性,可複用 OS 鏡像與運維腳本;

- 同樣基於 Immutable 設計,只讀文件系統 + SELinux 保障安全;

- 支持所有 AKS 兼容的 Kubernetes 版本,遷移成本低。

(3)Ubuntu:通用場景的兼容性首選

- 業務對 OS 無特殊安全要求,追求快速上線;

- 依賴大量 Ubuntu 專屬工具或第三方軟件(如特定 deb 包);

- 運維團隊熟悉 Ubuntu 生態,無需額外學習成本;

- 測試環境或非核心業務系統。

關鍵優勢:

- 兼容性最強,支持幾乎所有 AKS 特性與第三方擴展;

- 社區文檔豐富,問題排查資源多;

- 無需適應 Immutable 特性,遷移現有 Ubuntu workload 無阻力。

(4)Azure Linux:Azure 優化的通用 OS

- 業務僅部署在 Azure,希望兼顧性能與通用性;

- 需使用 Azure 專屬功能(如 Azure Disk CSI 驅動優化);

- 對 OS 穩定性要求高,但無需 Immutable 的強安全約束;

- 運行非核心業務(如內部工具、日誌採集)。

關鍵優勢:

- 針對 Azure VM 硬件優化,啓動速度與容器運行性能優於 Ubuntu;

- 微軟提供長期支持(LTS),更新頻率可控;

- 可平滑遷移至 Azure Linux OS Guard(同屬微軟生態)。

選型對比總結表

|

對比維度 |

Azure Linux OS Guard |

Flatcar Container Linux |

Ubuntu |

Azure Linux |

|

部署環境 |

僅 Azure |

多雲 / 本地 / Azure |

多雲 / 本地 / Azure |

僅 Azure |

|

安全特性 |

Immutable、IPE、SELinux、Trusted Launch |

Immutable、SELinux |

可讀寫、AppArmor |

可讀寫、SELinux |

|

支持模式 |

微軟官方支持 |

社區支持 + 微軟 AKS 集成支持 |

社區支持 + 微軟兼容支持 |

微軟官方支持 |

|

遷移方式 |

現有節點池 in-place 遷移 |

需新建節點池遷移 |

直接使用默認配置 |

可遷移至 OS Guard |

|

合規認證 |

FedRAMP、FIPS |

無特定認證(開源透明) |

可選 FIPS 鏡像 |

FedRAMP |

OS 選型不是終點,而是安全運維的起點

- 核心業務優先選擇 Azure Linux OS Guard,享受 Azure 專屬的安全增強與微軟支持;

- 多雲 / 本地業務選擇 Flatcar,保持跨環境一致性;

- 非核心業務可繼續使用 Ubuntu 或 Azure Linux,但需做好安全加固(如啓用 AppArmor、定期補丁更新);

- 無論選擇哪種 OS,都應將 Immutable 理念融入運維流程,減少運行時修改,從源頭降低風險。