每天當我們瀏覽網頁、收發郵件或者使用 APP 時,背後都有無數 TCP 連接在默默支撐着數據傳輸。這些連接如何確保數據不會丟失或重複?答案隱藏在一個看似平凡的數字中——TCP 的初始序列號(ISN)。這個看似隨機的數字背後,藴含着精妙的設計思想和嚴密的安全考量。今天,我們就深入探討這個網絡協議中的關鍵元素,看看它是如何影響我們日常網絡體驗的安全與穩定。

TCP 序列號的基本概念和作用

TCP 是面向連接的可靠傳輸協議,它通過序列號機制保證數據的有序傳輸。需要明確的是,TCP 序列號是針對字節流而非數據包的:

- 每個 TCP 段攜帶的序列號表示該段中第一個字節在整個字節流中的位置

- 連接建立時,雙方各自選擇一個初始序列號(ISN)作為起點

- 後續傳輸的每個字節按順序遞增 1

序列號機制有兩個核心作用:

- 讓接收方能按正確順序重組可能亂序到達的數據包

- 識別並過濾重複的數據包

初始序列號 ISN 的重要性

ISN 的選擇直接關係到 TCP 連接的安全性和可靠性。一個設計良好的 ISN 需要滿足:

- 唯一性:避免不同連接間的序列號空間重疊

- 不可預測性:防止攻擊者猜測序列號

- 分佈均勻:確保序列號空間的充分利用

如果 ISN 選擇不當,將帶來嚴重問題:

- 連接混淆:若新舊連接的序列號空間重疊且數據傳輸時間重疊,接收方可能將舊連接的延遲數據包誤認為新連接的數據,導致數據錯亂

- 會話劫持:若序列號可被預測,攻擊者可以偽造 TCP 段,繞過認證機制

可以這樣理解:TCP 連接就像兩人通過編號信件交流,序列號就是這些信件的編號。如果兩個不同的通信對象使用了相同的編號系統,且時間上有重疊,收信人可能無法分辨信件真正的發送者。

歷史上 ISN 的生成方式演變

TCP 協議的 ISN 生成機制歷經多次演進:

早期簡單實現

最初的 TCP 實現(如早期的 BSD)使用一個簡單的全局計數器生成 ISN:每次新建連接,計數器增加一個固定值(通常為 64000 或 128000)。

這種實現簡單但極不安全,攻擊者可以輕鬆預測下一個連接的 ISN。

RFC 793 的時鐘方案

1981 年的 RFC 793 引入了基於時間的 ISN 生成機制:基於一個每 4 微秒遞增 1 的 32 位計數器(約 4.55 小時循環一次)。這解決了唯一性問題,但仍然存在可預測性隱患。

現代安全算法

隨着 1996 年 Kevin Mitnick 利用序列號預測攻擊的事件曝光,人們認識到純時間驅動的 ISN 生成機制存在安全隱患。現代 TCP 實現採用了"時間相關但不可預測"的算法,在時鐘基礎上疊加加密哈希函數,將連接四元組和密鑰納入計算,有效抵禦預測攻擊。

現代 TCP 實現中 ISN 的生成機制

Linux 內核的實現

Linux 內核使用一個結合時間和加密的混合算法生成 ISN:

- 基於時間的線性增長組件(每 4 微秒遞增 1)

- 加密哈希組件(使連續的 ISN 不可預測)

具體算法公式:

ISN = 時間組件 + SHA(本地IP, 遠端IP, 本地端口, 遠端端口, 密鑰)注意,這裏的"+"是算術加法而非位運算,這樣設計可以保留時間組件的單調遞增特性,同時通過哈希值提供不可預測性。Linux 內核會定期更新密鑰(約每 60 秒一次),即使攻擊者觀察到多個 ISN,也難以預測未來的值。

Windows 的實現

Windows 系統同樣重視 ISN 的安全性。從 Windows Vista 開始,Microsoft 採用了密碼學安全的偽隨機數生成器(CSPRNG)創建 ISN,通過調用BCryptGenRandom或RtlGenRandom API 實現。Windows 實現與 Linux 類似,結合了時間因素和加密隨機因子,但具體算法細節有所不同。

ISN 預測攻擊及防禦

經典攻擊案例

1996 年,黑客 Kevin Mitnick 實施了著名的 TCP 序列號預測攻擊,通過預測目標系統的 ISN,成功劫持了 Tsutomu Shimomura 的計算機連接。這一事件引發了網絡安全界對 TCP 實現的重新審視。

當 ISN 可被預測時,攻擊者可以執行 TCP 會話劫持:

現代防禦機制

為防止序列號預測攻擊,現代 ISN 生成算法採取多層防禦措施:

- 密碼學哈希函數:將連接信息與密鑰混合,生成不可預測的哈希值

- 真隨機源:利用操作系統提供的熵池(/dev/urandom 或 RDRAND 指令)

- 連接特異性:將連接四元組納入計算,使不同連接的 ISN 相互獨立

- 密鑰輪換:定期更新密鑰,限制攻擊者觀察樣本的有效期

從數學角度分析,32 位 ISN 空間約有 40 億個可能值。結合時間組件和隨機哈希,兩個連接選擇相同 ISN 的概率在實際中趨近於零,即使攻擊者攔截大量連接信息,也難以在合理時間內預測出有效 ISN。

代碼實例:實現一個安全的 ISN 生成算法

以下是一個基於 Linux 思路的安全 ISN 生成算法實現,採用現代加密標準:

#include <stdio.h>

#include <stdlib.h>

#include <time.h>

#include <stdint.h>

#include <string.h>

#include <unistd.h>

#include <pthread.h>

// 使用SHA-256替代MD5,更安全的哈希算法

#include <openssl/sha.h> // 需鏈接 -lcrypto

// 全局變量

static uint8_t secret_key[32]; // 擴大密鑰空間

static uint32_t time_counter = 0;

static pthread_mutex_t isn_mutex = PTHREAD_MUTEX_INITIALIZER;

static time_t last_key_update = 0;

static int entropy_warned = 0; // 熵不足警告標誌

// 初始化安全隨機源

int get_secure_random(void *buf, size_t len) {

// 優先使用getrandom API (Linux 3.17+)

#ifdef SYS_getrandom

#include <sys/syscall.h>

if (syscall(SYS_getrandom, buf, len, 0) == len) {

return 1;

}

#endif

// 回退到/dev/urandom

FILE *urandom = fopen("/dev/urandom", "r");

if (urandom) {

size_t read = fread(buf, 1, len, urandom);

fclose(urandom);

if (read == len) {

return 1;

}

}

// 檢查是否為第一次警告熵不足

if (!entropy_warned) {

fprintf(stderr, "警告: 無法獲取足夠的系統熵,ISN安全性下降\n");

entropy_warned = 1;

}

// 最後回退方案:混合多個熵源

struct timespec ts;

clock_gettime(CLOCK_MONOTONIC, &ts);

uint64_t seed = ((uint64_t)ts.tv_sec << 32) | ts.tv_nsec;

seed ^= (uint64_t)clock() << 16;

seed ^= (uint64_t)time(NULL) << 8;

seed ^= (uint64_t)getpid();

// 使用簡單的PRNG填充緩衝區

uint8_t *bytes = (uint8_t*)buf;

for (size_t i = 0; i < len; i++) {

seed = seed * 6364136223846793005ULL + 1;

bytes[i] = (seed >> 32) & 0xFF;

}

return 0; // 表示使用了回退方案

}

// 初始化密鑰

void init_isn_generator() {

// 獲取32字節的安全隨機數作為初始密鑰

if (!get_secure_random(secret_key, sizeof(secret_key))) {

fprintf(stderr, "警告: 使用降級的熵源初始化ISN生成器\n");

}

// 初始化時間計數器和密鑰更新時間

struct timespec ts;

clock_gettime(CLOCK_MONOTONIC, &ts);

// 轉換為微秒併除以4,作為初始計數器值

time_counter = (uint32_t)(ts.tv_sec * 1000000 + ts.tv_nsec / 1000) / 4;

last_key_update = time(NULL);

}

// 更新密鑰 - 應定期調用

void update_secret_key() {

time_t now = time(NULL);

// 密鑰每60秒更新一次

if (now - last_key_update >= 60) {

pthread_mutex_lock(&isn_mutex);

// 獲取新的隨機數據作為密鑰

get_secure_random(secret_key, sizeof(secret_key));

last_key_update = now;

pthread_mutex_unlock(&isn_mutex);

}

}

// 按RFC 793建議:每4微秒遞增1(大約4.55小時循環一次)

uint32_t update_time_component() {

pthread_mutex_lock(&isn_mutex);

struct timespec ts;

clock_gettime(CLOCK_MONOTONIC, &ts);

// 轉換為微秒並按每4微秒遞增1

uint64_t now_us = (uint64_t)ts.tv_sec * 1000000 + ts.tv_nsec / 1000;

uint32_t new_counter = (uint32_t)(now_us / 4);

// 確保單調遞增(處理時鐘回調或32位溢出)

if (new_counter > time_counter) {

time_counter = new_counter;

} else {

// 時鐘回撥情況,繼續遞增

// 注意:32位循環約4.55小時一次,溢出時哈希組件確保ISN的不可預測性

time_counter++;

}

uint32_t result = time_counter;

pthread_mutex_unlock(&isn_mutex);

return result;

}

// 生成ISN

uint32_t generate_isn(uint32_t src_ip, uint32_t dst_ip,

uint16_t src_port, uint16_t dst_port) {

// 檢查是否需要更新密鑰

update_secret_key();

// 1. 時間組件 - 符合RFC 793建議

uint32_t time_component = update_time_component();

// 2. 加密組件 - 使用SHA-256替代MD5

unsigned char hash_input[44]; // 4+4+2+2+32=44

unsigned char hash_output[SHA256_DIGEST_LENGTH]; // 32字節

// 轉換為網絡字節序(大端)確保跨平台一致性

uint32_t n_src_ip = htonl(src_ip);

uint32_t n_dst_ip = htonl(dst_ip);

uint16_t n_src_port = htons(src_port);

uint16_t n_dst_port = htons(dst_port);

// 準備SHA-256輸入

memcpy(hash_input, &n_src_ip, 4);

memcpy(hash_input + 4, &n_dst_ip, 4);

memcpy(hash_input + 8, &n_src_port, 2);

memcpy(hash_input + 10, &n_dst_port, 2);

pthread_mutex_lock(&isn_mutex);

// 添加密鑰

memcpy(hash_input + 12, secret_key, 32);

pthread_mutex_unlock(&isn_mutex);

// 計算SHA-256哈希

SHA256(hash_input, 44, hash_output);

// 取哈希的前4字節作為加密組件

uint32_t hash_component;

memcpy(&hash_component, hash_output, 4);

// 組合時間和加密組件 - 使用算術加法

// 注:加法優於異或,因為異或可能使時間組件的高位特性丟失

// 例如,如果哈希的高位全為1,異或會翻轉時間組件的高位特性

return time_component + hash_component;

}

// 密鑰更新線程函數

void* key_update_thread(void* arg) {

while (1) {

update_secret_key();

sleep(10); // 每10秒檢查一次是否需要更新密鑰

}

return NULL;

}

// 示例用法

int main() {

init_isn_generator();

// 啓動密鑰更新線程

pthread_t update_thread;

if (pthread_create(&update_thread, NULL, key_update_thread, NULL) != 0) {

fprintf(stderr, "警告: 無法啓動密鑰更新線程\n");

}

// 模擬同一客户端連接到Web服務器的多個連接

uint32_t client_ip = 0xC0A80101; // 192.168.1.1

uint32_t server_ip = 0xC0A80102; // 192.168.1.2

uint16_t base_port = 10000;

uint16_t server_port = 80;

printf("生成10個連續連接的ISN值:\n");

for (int i = 0; i < 10; i++) {

uint16_t client_port = base_port + i;

uint32_t isn = generate_isn(client_ip, server_ip, client_port, server_port);

printf("連接%d (端口%d): ISN = %u\n", i+1, client_port, isn);

usleep(100000); // 模擬100ms的連接間隔

}

// 在實際應用中應該清理資源

pthread_cancel(update_thread);

pthread_join(update_thread, NULL);

pthread_mutex_destroy(&isn_mutex);

return 0;

}這段代碼實現了符合現代安全標準的 ISN 生成算法,主要優化點包括:

- 升級哈希算法:使用 SHA-256 替代 MD5,提升安全強度

- 熵源質量保障:優先使用更安全的

getrandom系統調用,多級回退確保熵質量 - 時間組件溢出處理:明確説明 32 位計數器溢出時的安全性保障機制

- 組合方式優化:使用算術加法而非異或,保留時間組件的單調遞增特性

- 字節序處理:明確使用網絡字節序確保跨平台一致性

- 線程安全:使用互斥鎖保護共享資源

- 詳細錯誤處理:包含完整的錯誤檢測和降級邏輯

真隨機源與系統熵池

在 ISN 生成中,隨機性的質量直接關係到安全性。理解不同隨機源的特性十分重要:

/dev/random vs /dev/urandom

這兩個設備在 Linux 中提供隨機數,但有重要區別:

/dev/random:阻塞式接口,熵池耗盡時會阻塞等待系統收集足夠熵/dev/urandom:非阻塞式接口,熵池耗盡時會繼續提供基於密碼學安全的偽隨機數

在實際應用中:

- 舊的建議是用

/dev/random獲取更高質量隨機數,但實際上現代 Linux 中/dev/urandom已足夠安全 - 現代推薦使用

getrandom()系統調用,它提供了更好的 API 語義和更精細的控制

熵池管理

高負載服務器可能面臨熵池耗盡的風險,特別是在虛擬化環境中。防範措施包括:

- 安裝硬件隨機數生成器(HWRNG)

- 使用 Intel/AMD CPU 的 RDRAND/RDSEED 指令

- 使用熵注入服務如

haveged或rng-tools

ISN 的生成與序列號空間管理

高併發環境中的唯一性挑戰

32 位 ISN 空間約提供 40 億個可能值,看似充足,但在高併發環境中(如大型負載均衡器每秒處理數萬連接)仍可能面臨挑戰:

- 序列號空間衝突:當服務器與相同客户端建立大量連接時

- 計數器循環:32 位時間計數器約 4.55 小時循環一次

TCP 協議通過 PAWS(防迴繞序列號保護)機制解決這一問題:

- 使用時間戳選項記錄數據包的相對發送時間

- 拒絕接收具有過期時間戳的數據包,即使序列號看似有效

- 結合 ISN 的隨機性,有效防止序列號空間衝突的安全隱患

ISN 組合方式的數學分析

ISN 生成中,時間組件與哈希組件的組合方式有多種選擇,每種都有不同安全特性:

- 算術加法 (

time + hash):

- 優點:保留時間組件的單調遞增性,防止因哈希導致的時間特性丟失

- 缺點:如果哈希過小,可能影響不大(可通過增加哈希權重彌補)

- 異或 (

time ^ hash):

- 優點:計算高效,同時影響所有位

- 缺點:若哈希高位均為 1,會導致時間組件高位特性完全顛倒

- 複合方式 (

(time + hash1) ^ hash2):

- 優點:結合兩種方式的優點,提供多層隨機性

- 缺點:計算複雜度增加,實際安全增益可能有限

現代實現多采用算術加法,因其在保持時間特性和提供隨機性之間取得了良好平衡。

不同系統 ISN 生成算法對比

各主流操作系統的 ISN 生成機制有其獨特之處:

| 操作系統 | 時間組件 | 隨機組件 | 密鑰更新頻率 | 哈希算法 | 硬件隨機數支持 | 防禦時鐘回撥 | 量子抵抗性考量 |

|---|---|---|---|---|---|---|---|

| Linux | 每 4 微秒遞增 1 | 哈希(四元組+密鑰) | 約 60 秒 | SHA-1/MD5 | RDRAND 指令(可選) | 計數器強制遞增 | 未明確支持 |

| FreeBSD | 每 1/4 秒遞增 | 哈希(四元組+密鑰) | 約 30 秒 | SHA-256 | 支持/dev/random | 時間戳檢測 | 未明確支持 |

| Windows | 時間因子 | 密碼學 PRNG | 會話級別 | 未公開算法 | 支持 CNG | 滑動窗口機制 | 未公開 |

| macOS | 每 4 微秒遞增 | 加密哈希 | 約 45 秒 | 未公開算法 | 支持 | 遞增保護 | 未公開 |

這種實現差異不僅增強了整體互聯網安全性,也反映了不同設計理念對安全與性能權衡的考量。

未來挑戰:量子計算與 ISN 安全

隨着量子計算技術的發展,傳統密碼學面臨挑戰。雖然當前 ISN 生成機制對傳統計算安全,但量子計算可能加速哈希碰撞攻擊。

潛在解決方案

- 更強哈希算法:遷移至抗量子哈希函數(如 SHA-3 系列)

- 更大序列號空間:考慮擴展至 64 位序列號(已在 TCP 擴展中提出)

- 後量子密碼技術:引入基於格密碼等抗量子算法的隨機成分

雖然量子計算對 TCP 的實際威脅可能尚遠,但前瞻性考慮這些問題有助於協議演進。

實際系統中 ISN 分佈特性觀察

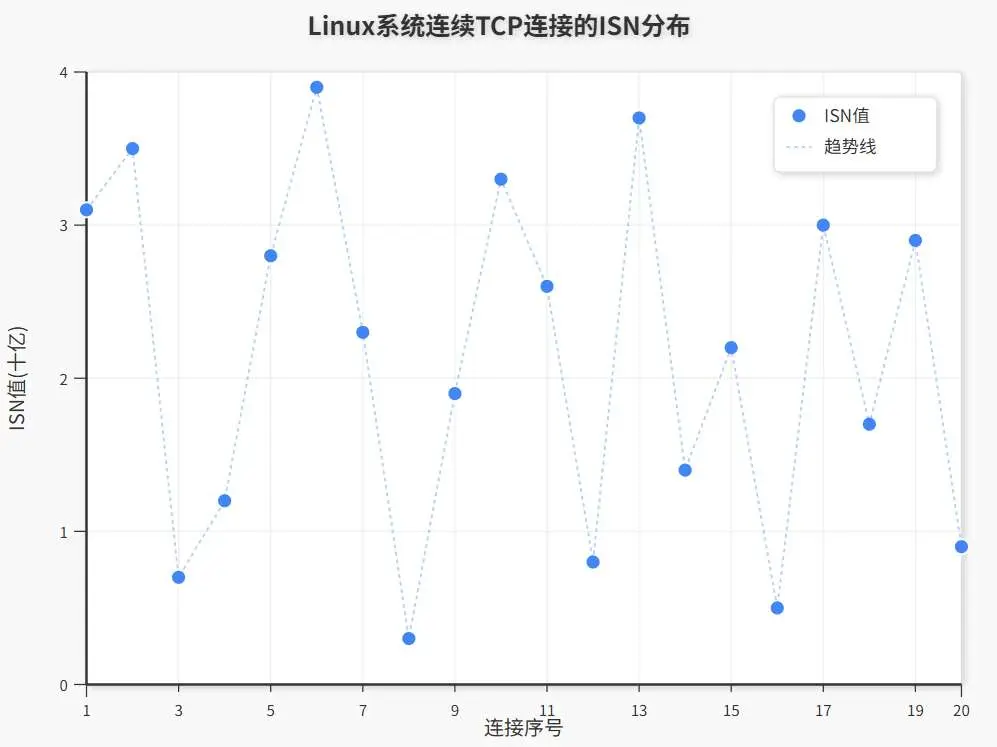

通過 Wireshark 抓包工具,我們可以觀察到 Linux 系統實際生成的 ISN 分佈特性:

這些數據來自於同一客户端向同一服務器發起的 20 個連續 TCP 連接。從圖中可以清晰看出:

- ISN 值分佈在整個 32 位無符號整數範圍內(0-4.3GB)

- 相鄰連接的 ISN 沒有明顯的線性增長趨勢

- ISN 分佈呈現"偽隨機"特性,無法通過簡單觀察預測規律

這種分佈特性正是現代 ISN 算法"時間相關但不可預測"設計理念的體現,為攻擊者預測下一個連接的 ISN 製造了統計學上的難題。

總結

| 方面 | 描述 |

|---|---|

| ISN 的作用 | 確保 TCP 連接的可靠性和安全性,防止數據混淆和連接劫持 |

| 早期實現 | 簡單計數器,安全性低,已被實際攻擊利用(1996 年案例) |

| 現代實現 | 結合時間因素(每 4 微秒遞增)和密碼學哈希函數(SHA-256 等) |

| 安全要求 | 不可預測性、唯一性、均勻分佈、抗時鐘回撥 |

| 生成要素 | 時間組件(單調遞增) + 加密哈希(連接四元組 + 定期更新的密鑰) |

| 組合方式 | 算術加法優於異或,保留時間組件單調性的同時增加隨機性 |

| 隨機源質量 | 優先使用硬件隨機數和系統熵池,多級回退確保質量 |

| 高併發考量 | PAWS 機制結合 ISN 的隨機性防止序列號空間衝突 |

| 未來挑戰 | 量子計算可能需要更強的哈希算法和更大的序列號空間 |