在實際開發中,網站安全一直是不容忽視的問題。本文將介紹 ASP.NET 中常見的會話固定漏洞、如何復現該漏洞、提供相應的解決方案以及修復後的測試方法。通過在用户登錄後及時更新 SessionID,可以有效避免因固定 SessionID 導致的賬户劫持和敏感信息泄露風險。希望這篇博客能為開發者在實際項目中提供參考,提升應用程序的安全防護能力。

一、漏洞介紹

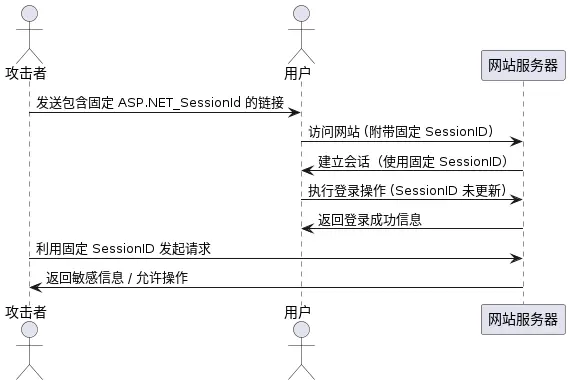

會話固定漏洞(Session Fixation)是指攻擊者通過預先設定用户的會話標識(Session ID),並誘使用户在該固定會話下登錄,從而竊取用户信息或者控制用户會話的攻擊方式。該漏洞主要由於服務端在用户登錄前後沒有正確生成和更新用户的會話標識,導致攻擊者可以利用固定的 SessionID 偽造用户會話。

在 ASP.NET 環境中,默認情況下會話標識存儲在名為 ASP.NET_SessionId 的 Cookie 中。如果在用户登錄後,服務器仍然沿用登錄前的 SessionID,攻擊者可以通過誘導用户在已知 SessionID 的環境下進行登錄,進而實現敏感信息泄露、賬户劫持等安全風險。

二、漏洞復現

要復現會話固定漏洞,可以通過以下步驟:

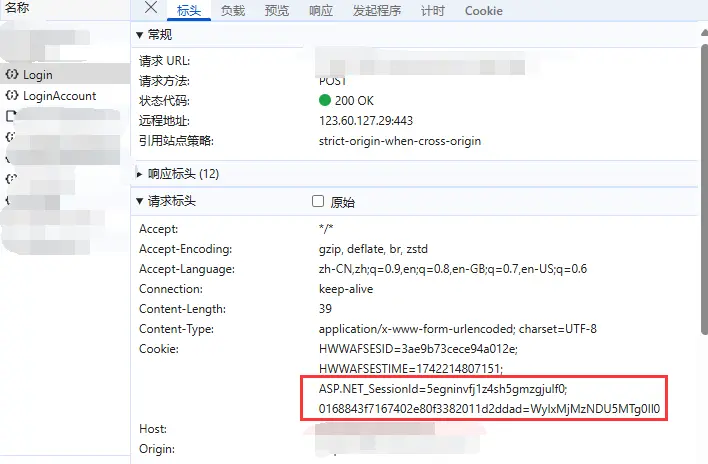

打開瀏覽器的調試工具,調用登錄接口,查看調用此接口時的 Cookie 中的 SessionID。

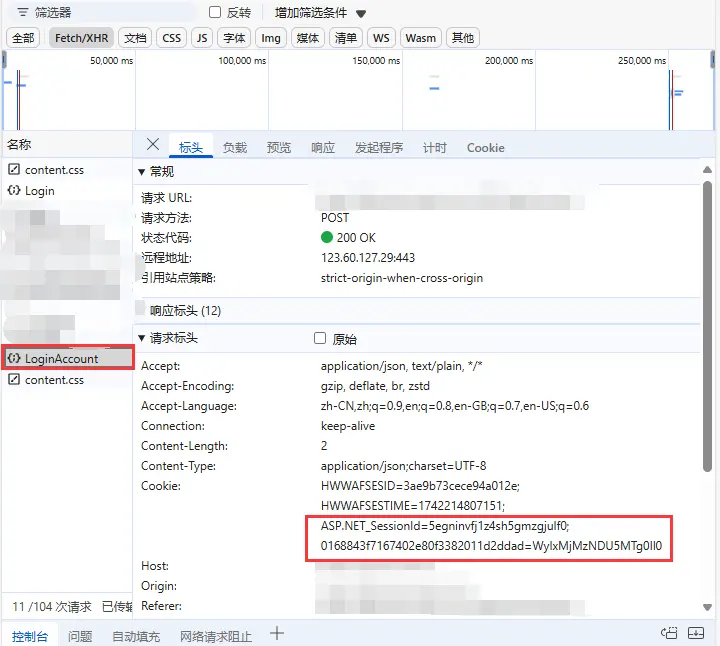

繼續調用其他接口,觀察 Cookie 中的 SessionID 有沒有發生變化。

如果沒有發生變化,則説明存在會話固定漏洞。

這種漏洞不僅容易被利用,而且後果嚴重,必須及時修復。

如果不修復此漏洞,攻擊者可以通過構造包含自定義 ASP.NET_SessionId 的鏈接,或通過其他方式將該 SessionID 注入到用户的瀏覽器中。當用户使用攻擊者指定的 SessionID 訪問網站並登錄時,由於 ASP.NET 默認不會在登錄後更新 SessionID,用户的會話標識在登錄前後保持一致。這使得攻擊者能夠利用固定的 SessionID 竊取用户的敏感信息或偽造用户會話,造成嚴重的安全後果。

三、解決方案

- 問題根源

漏洞產生的根本原因在於服務端在用户登錄後未能重新生成新的會話標識,導致攻擊者提前設置的 SessionID依然有效。

- 解決思路

在用户登錄成功後,主動調用一個方法重新生成並更新 SessionID,從而使原先固定的 SessionID失效。這樣即使攻擊者設置了固定的 SessionID,也無法在用户登錄後獲取有效的會話信息。

- 實現代碼

下面的代碼展示瞭如何在登錄成功後重置 SessionID 的具體實現:

public static void ResetSessionID()

{

HttpContext Context = System.Web.HttpContext.Current;

System.Web.SessionState.SessionIDManager manager = new System.Web.SessionState.SessionIDManager();

string oldId = manager.GetSessionID(Context);

string newId = manager.CreateSessionID(Context);

bool isAdd = false, isRedir = false;

manager.SaveSessionID(Context, newId, out isRedir, out isAdd);

HttpApplication ctx = (HttpApplication)System.Web.HttpContext.Current.ApplicationInstance;

HttpModuleCollection mods = ctx.Modules;

System.Web.SessionState.SessionStateModule ssm = (SessionStateModule)mods.Get("Session");

System.Reflection.FieldInfo[] fields = ssm.GetType().GetFields(BindingFlags.NonPublic | BindingFlags.Instance);

SessionStateStoreProviderBase store = null;

System.Reflection.FieldInfo rqIdField = null, rqLockIdField = null, rqStateNotFoundField = null;

foreach (System.Reflection.FieldInfo field in fields)

{

if (field.Name.Equals("_store")) store = (SessionStateStoreProviderBase)field.GetValue(ssm);

if (field.Name.Equals("_rqId")) rqIdField = field;

if (field.Name.Equals("_rqLockId")) rqLockIdField = field;

if (field.Name.Equals("_rqSessionStateNotFound")) rqStateNotFoundField = field;

}

object lockId = rqLockIdField.GetValue(ssm);

if ((lockId != null) && (oldId != null)) store.ReleaseItemExclusive(Context, oldId, lockId);

rqStateNotFoundField.SetValue(ssm, true);

rqIdField.SetValue(ssm, newId);}

- 代碼解析

SessionIDManager 操作undefined首先獲取當前會話的 SessionID,然後通過 CreateSessionID 生成一個新的 SessionID,並使用 SaveSessionID 方法將其保存到用户 Cookie 中。反射機制獲取 SessionStateModule 內部狀態undefined利用反射獲取 SessionStateModule 內部的一些私有字段,如 _store、_rqId、_rqLockId 和 _rqSessionStateNotFound。這些字段用於管理當前 Session 的狀態。釋放原有 Session 鎖定undefined通過 _rqLockId 獲取原有 Session 鎖定,並調用 ReleaseItemExclusive 方法釋放該鎖定,確保不會因為原有 Session 仍在使用而引發錯誤。更新 Session 模塊中的 SessionIDundefined最後,通過設置內部字段 _rqId 和 _rqSessionStateNotFound,使得新的 SessionID 生效。

這樣一來,用户登錄成功後原有的 SessionID 將被替換為新的 SessionID,避免了會話固定漏洞的風險。

四、修復後測試

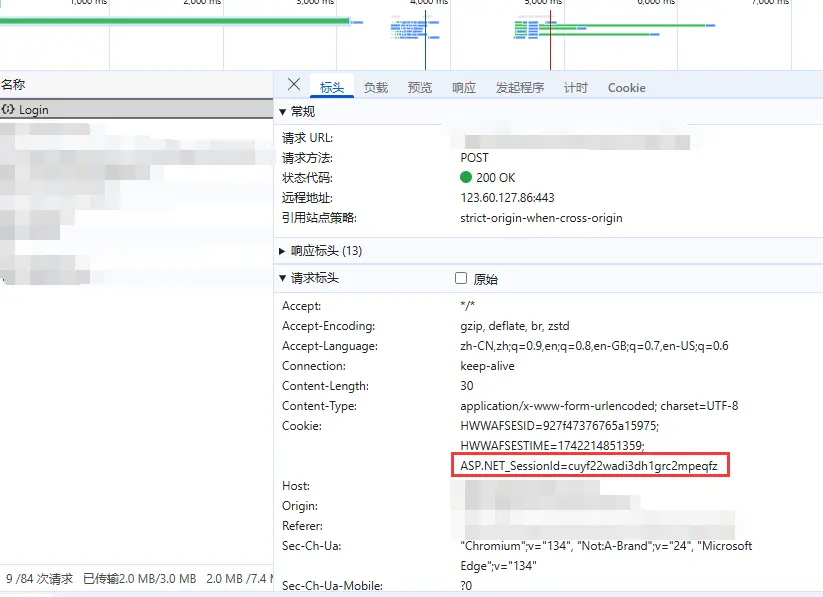

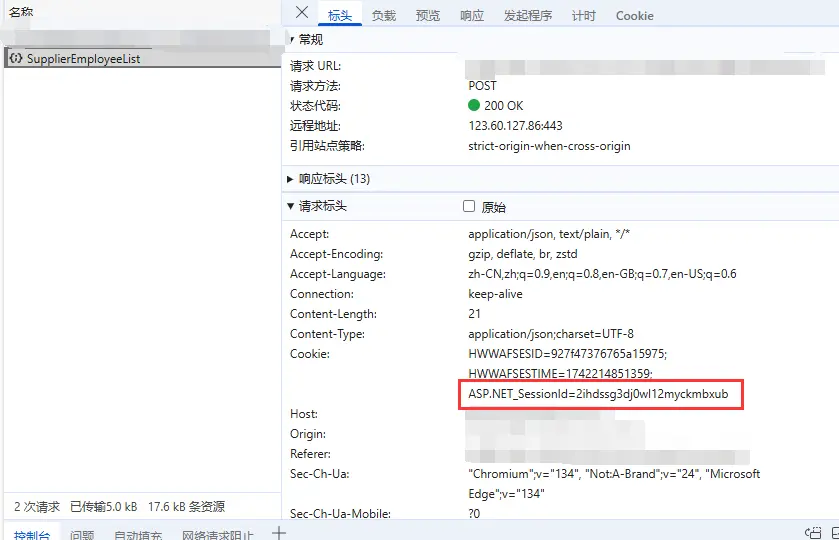

在登錄接口裏增加如下代碼後,我們再次打開瀏覽器的調試工具,查看調用登錄接口前後的 Cookie 中的 SessionID。

登錄時的 SessionID:

登錄後訪問其他接口的 SessionID:

可以看到調用登錄接口時的 SessionID 和 登陸後調用其他接口的 SessionID 發生了變化,從而解決了會話固定漏洞。