多重身份驗證(MFA)是在授予用户訪問特定資源的權限之前,使用多重身份驗證來驗證用户身份的過程,僅使用單一因素(傳統上是用户名和密碼)來保護資源,使它們容易受到破壞,添加其他身份驗證因素可為資源提供堅不可摧的保護,並降低網絡攻擊的可能性。多重身份驗證(MFA)在身份和訪問管理(IAM)中發揮着不可或缺的作用,可幫助組織更接近創建零信任安全框架。

一、多重身份驗證如何工作

MFA 的工作原理是使用用户名和密碼以外的身份驗證因素來驗證用户,這些身份驗證因素包括:

知識因子:比如密碼,某個秘密問題的答案,某個特定模式比如Android上鎖屏解鎖時的特定滑動序列。

持有因子:比如銀行卡, RSA SecurID, 各種銀行提供的電子令牌,YubiKey,以及人手一部的手機,各種認證系統往手機發送認證碼就是假定了持有手機的人是目標用户。

固有因子:涉及藉助遺傳的生物識別手段來驗證身份,例如:指紋掃描,面部掃描,視網膜掃描,語音識別。

二、為什麼 MFA 很重要

僅使用密碼保護資源只能保護身份的最低限度。黑客可以使用多種攻擊來破壞密碼,例如暴力攻擊、網絡釣魚攻擊、字典攻擊和 Web 應用程序攻擊,這就是為什麼實施額外的身份驗證層來保護資源非常重要的原因。

用户恰好是組織安全鏈中最薄弱的環節。他們可能會在不知不覺中選擇弱密碼、重複多個資源的密碼、將密碼存儲在顯眼的地方或長時間保留相同的密碼,實施 MFA 可防止這些用户漏洞。因此,即使未經授權的人員獲取了用户的密碼,他們仍然無法獲得對特權資源的訪問權限,因為他們需要其他信息才能完成後續的 MFA 方法。

特權帳户(例如管理員或 C 級執行帳户)通常容易受到攻擊。如果攻擊者掌握了這些帳户中任何一個的憑據,他們將可以訪問網絡中最重要的數據和資源,其影響可能是不可逆轉的。為了降低風險,組織必須使用額外的安全層來保護其高風險帳户。

部署 MFA 不僅有助於組織加強訪問,還有助於他們遵守數據監管規範,如 PCI DSS、GDPR、NIST 800-63B、SOX 和 HIPAA。

三、2FA 和 MFA 有什麼區別

雙因素身份驗證(2FA)是 MFA 的同義詞,但是,顧名思義,2FA 總共只包含兩個身份驗證因素,而 MFA 對涉及的身份驗證因素的數量沒有任何限制。

多重身份驗證(MFA)的使用更廣泛,因為它使用多種身份驗證方法更好地保護資源。但對於合法用户來説,每天必須使用多種身份驗證方法證明其身份可能會導致 MFA 疲勞。對於簡單智能的MFA,AI和機器學習已經與MFA集成,催生了自適應MFA。

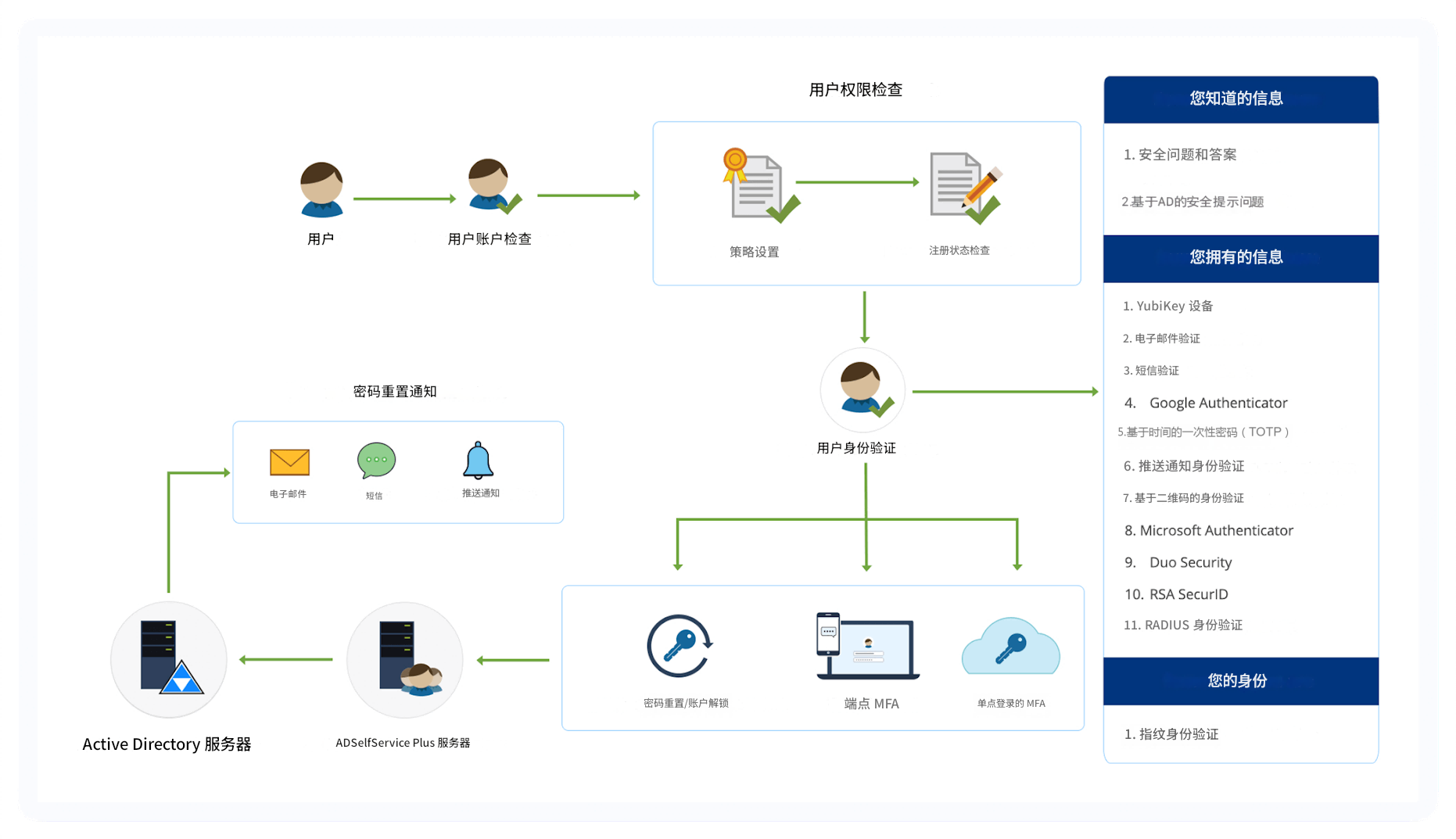

四、卓豪 ADSelfService Plus如何支持多因素身份驗證(MFA)?

卓豪 ADSelfService Plus是一款強大的身份安全解決方案,支持多種身份驗證方式,可以與手機應用程序(如:google身份驗證器、Microsoft Authenticator等)、短信(SMS)令牌驗證,自定義密保問題及答案驗證,企業郵件驗證、AzureAD驗證、生物指紋驗證等多種MFA方法疊加使用。這使得組織可以選擇最適合其需求的MFA方式進行多因素身份驗證。

ADSelfService Plus的MFA多因素身份認證功能支持企業多種實際應用場景的使用,如本地解鎖\登錄員工計算機或重要服務器時、登錄訪問企業VPN系統時、訪問企業Exchange OWA郵箱時,登錄ADSelfService Plus管理控制枱時均可以於ADSelfService Plus的MFA進行系統集成,從而實現企業不同應用場景下的多因素身份驗證。