9 月 30 日晚,一場聚焦 Web3 隱私開發的 Workshop 如期舉行。本次 OpenSpace 特邀 iExec 團隊的 Martin 帶來 “面向開發者的 Web3 隱私工具實戰” 分享。以下是本次 Workshop 的完整回顧,包含核心技術解析、工具使用指南及獎勵參與方式,助力開發者快速上手隱私保護功能開發。

完整視頻回放已上傳,可以移步觀看:

- bilibili: bilibili.com/video/BV1XBxxzkEBM

- youtube: youtube.com/watch?v=Ex7iXpVaW\_k

iExec 發展歷程:從白皮書到隱私工具生態

要理解 iExec 的隱私工具,首先需要了解其技術演進脈絡 ——iExec 自 2017 年發佈白皮書以來,始終聚焦 “機密計算 + 去中心化” 兩大方向,關鍵里程碑如下:

- 2017 年:發佈白皮書,提出 “機密計算 + 去中心化市場” 的核心願景,奠定技術方向;

- 2020 年:融合區塊鏈與機密計算技術,解決 “數據隱私與鏈上可追溯” 的矛盾;

- 2023 年起:重點研發開發者工具,推出 SDK,降低隱私功能集成門檻;

- 2025 年:正式推出兩大核心工具 ——Data Protector與 iApp Generator,形成完整的開發者工具生態,支持 Arbitron 等主流鏈。

核心技術:機密計算與可信執行環境(TEE)

隱私保護的核心是 “解決數據在使用中的泄露問題”,這也是 iExec 技術的關鍵突破點。Martin 通過通俗的講解,拆解了機密計算的底層邏輯:

數據保護的 “三大場景” 與痛點

傳統數據安全方案僅覆蓋 “靜態存儲” 和 “傳輸過程”,卻忽略了最危險的 “使用中” 場景:

- 數據靜態存儲(At Rest):數據加密後存於服務器,已有成熟加密方案;

- 數據傳輸中(In Transit):通過 SSL/TLS 等協議加密傳輸,風險較低;

- 數據使用中(In Use):應用程序處理數據時,需將數據解密為明文,此時數據暴露在內存中,易遭惡意攻擊 —— 這正是機密計算要解決的核心問題。

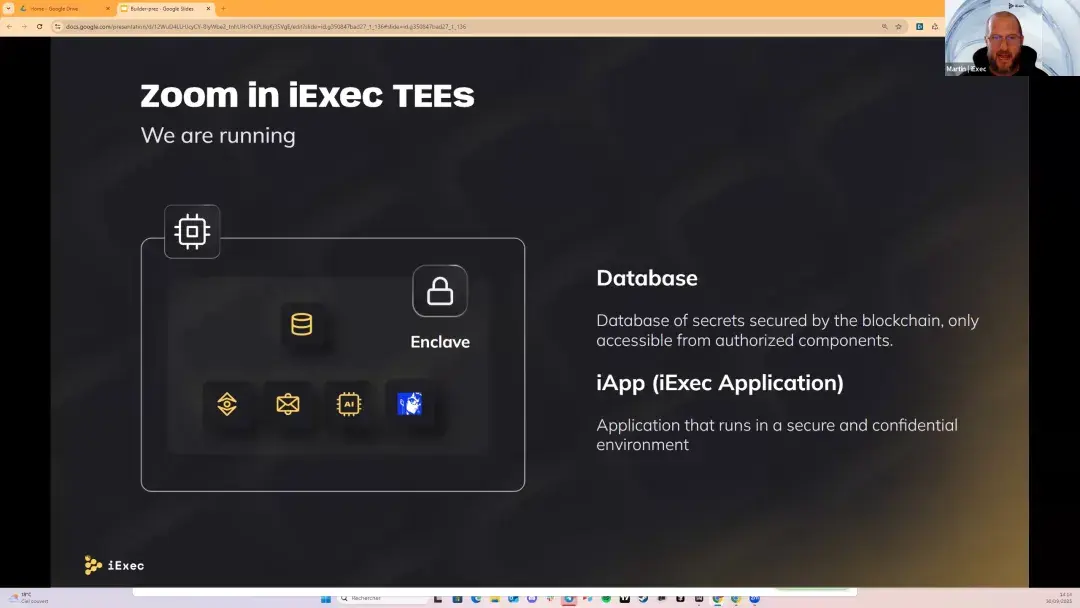

可信執行環境(TEE):硬件級的 “隱私保險箱”

機密計算的核心載體是可信執行環境(TEE,Trusted Execution Environment),可理解為 CPU 內部的 “硬件級保險箱”,其核心特性如下:

- 硬件級隔離:基於 Intel SGX或 TDX芯片技術,在處理器內部劃分獨立空間(稱為 “Enclave / 飛地”),與操作系統、其他進程完全隔離;

- 全生命週期隱私:飛地內的敏感數據、代碼及運算過程,即使操作系統被攻破,也無法被竊取或篡改;

- 通用性:支持存儲各類機密信息(如私鑰、API 密鑰),並運行自定義應用,實現 “數據在隱私空間內完成運算”。

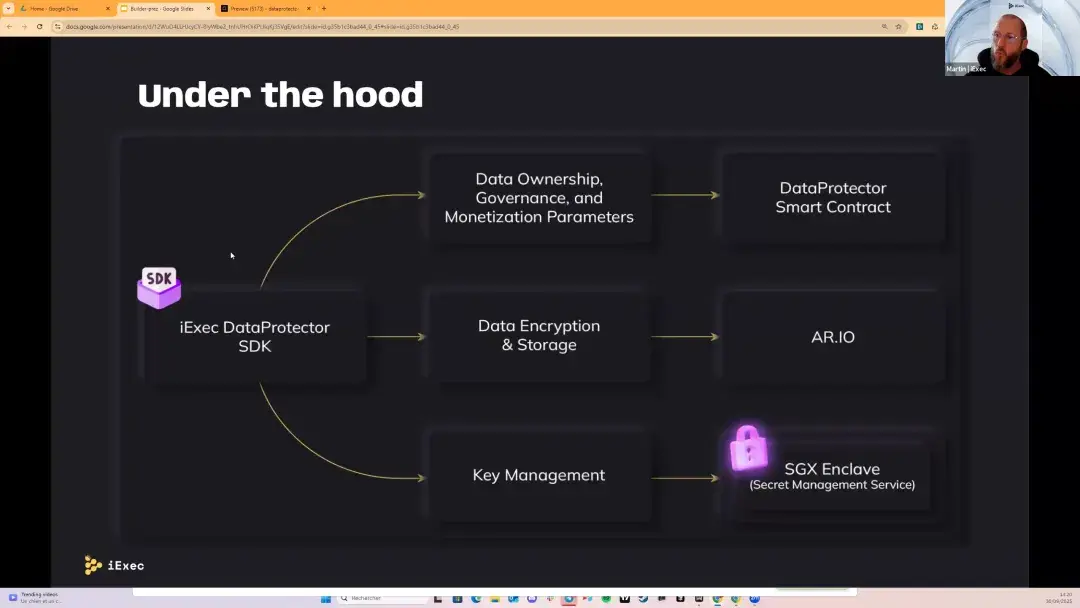

區塊鏈 + TEE:讓隱私可追溯、可管理

iExec 進一步將區塊鏈與 TEE 結合,帶來兩大額外價值:

- 數據所有權確權:通過 NFT綁定數據所有權 —— 用户保護數據後,會生成對應 NFT,NFT 持有者即為數據所有者,可自主決定數據的使用權限;

- 規則不可篡改:通過智能合約設定數據使用規則(如 “誰能使用”“使用場景”),規則上鍊後不可篡改,同時支持數據變現,讓用户從數據使用中獲益。

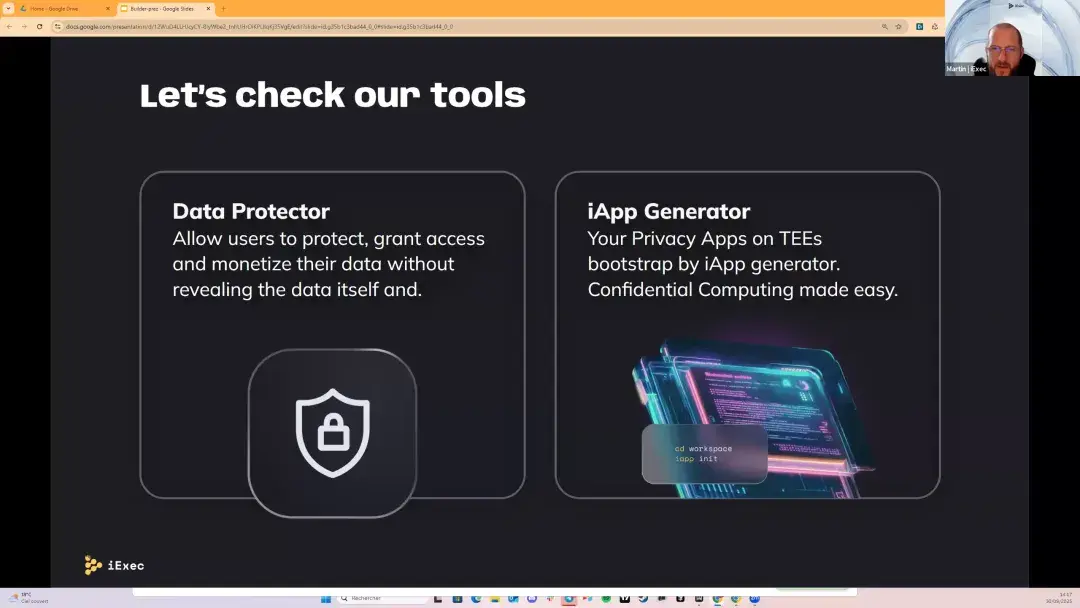

iExec 兩大核心工具:手把手教你集成隱私功能

為降低開發門檻,iExec 將複雜的機密計算封裝為 “開箱即用” 的工具,Martin 演示了完整操作流程,兩大工具的功能與使用步驟如下:

Data Protector

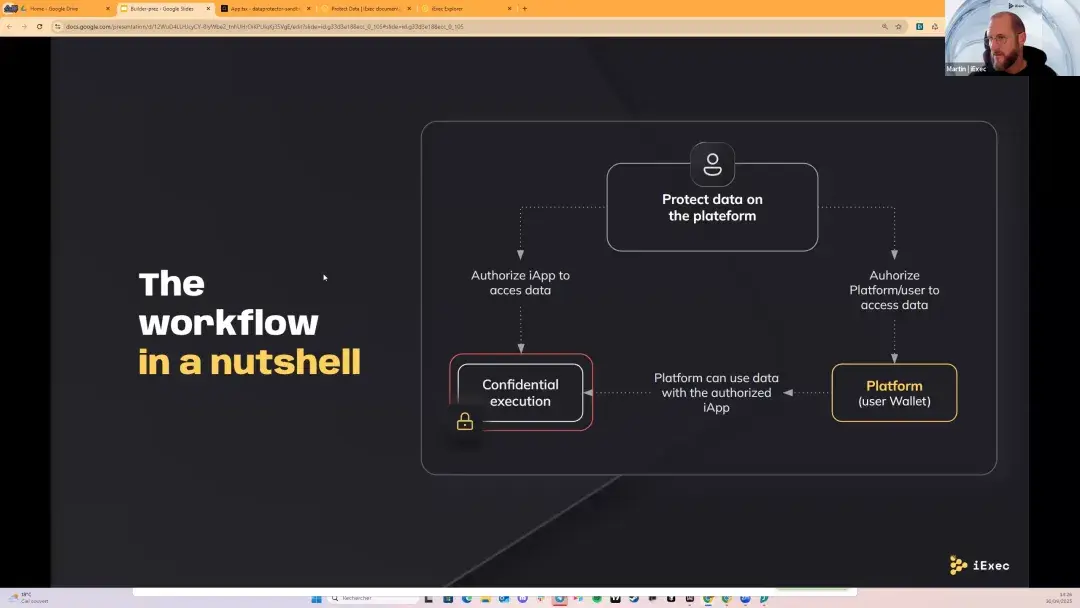

Data Protector 是 “端到端數據保護工具”,支持開發者一鍵加密數據、管理訪問權限,甚至通過數據商業化獲益。核心操作僅需 3 步,且支持 IPFS/AR.IO 等去中心化存儲。

> 核心功能

- 數據加密:用對稱密鑰加密數據,密鑰存儲於 TEE 飛地內;

- 去中心化存儲:加密後的數據存於 IPFS 或 AR.IO,公開可訪問但無法解密;

- 所有權確權:通過智能合約生成 NFT,綁定數據所有權;

- 權限管理:所有者可授權特定用户 / 應用使用數據。

> 實操步驟

- 安裝工具:通過 NPM或 PNPM 安裝 SDK,命令為

npm install @iexec/dataprotector; - 加密數據:調用

protectData方法,輸入需保護的數據(如郵箱),工具會自動完成:

- 生成隨機對稱密鑰,加密數據;

- 將對稱密鑰加密後存入 TEE 飛地內的數據庫;

- 加密數據上傳至 IPFS/AR.IO;

- 觸發智能合約,生成綁定數據的 NFT(NFT 地址即數據唯一標識);

- 授權訪問:調用

grantAccess方法,設置 4 個關鍵參數,授權特定應用處理數據:

- 受保護數據地址(即 NFT 地址);

- 授權用户地址(如開發者自身錢包);

- 授權的 iExec 應用地址(需提前通過 iApp Generator 創建);

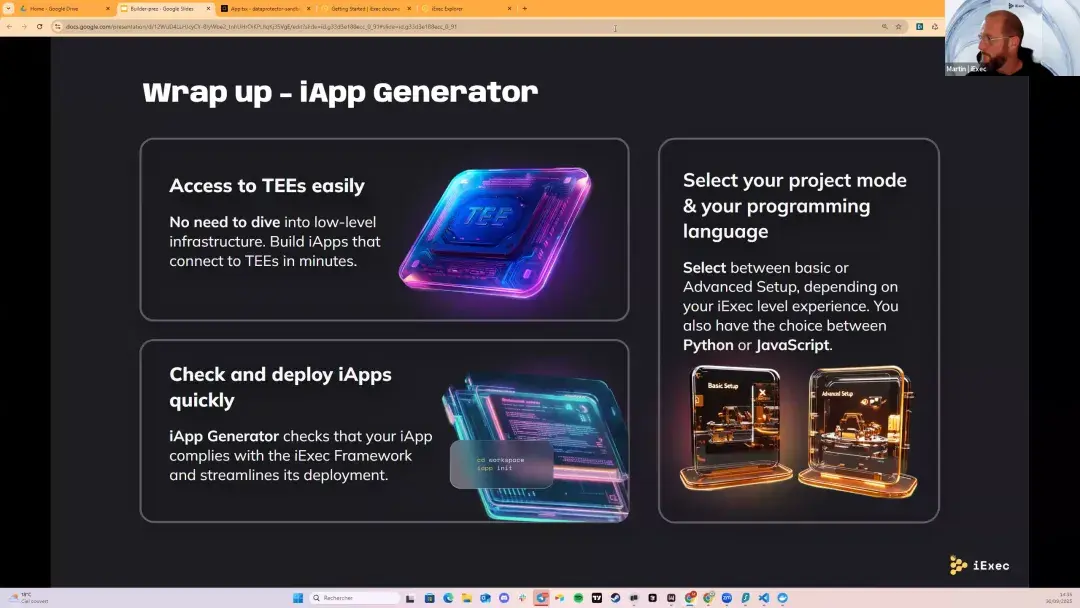

iApp Generator

iApp Generator 是命令行工具(CLI),支持開發者快速創建 “可在 TEE 飛地中運行的應用”,無需手動適配 SGX/TDX 技術,核心優勢是 “低代碼、高兼容”。

> 核心功能

- 一鍵生成應用框架:支持 JavaScript、Python 等主流語言。後續將新增 Go、Rust;

- 自動適配 TEE 環境:生成的應用自動兼容 SGX/TDX,無需手動修改代碼;

- 多鏈部署:支持 Arbitron(主網 / 測試網)、Bellecour(iExec 側鏈,免 Gas 費)等,部署成本低。

> 實操步驟

- 安裝工具:全局安裝 iApp 包,命令為

npm install -g @iexec/iapp; - 初始化應用:運行

iapp init,按提示完成配置:

- 輸入應用名稱(如 “OpenBuild”);

- 選擇開發語言(JavaScript/Python);

- 選擇模板(推薦新手選 “Hello World”,快速上手);

- 自定義代碼:在 IDE(如 VS Code)中修改生成的代碼,例如添加 “給加密數據前綴添加‘Hello’” 的邏輯;

- 部署應用:

- 確保本地安裝 Docker(用於構建 TEE 兼容鏡像),並獲取 Docker Hub 令牌(需開啓 “讀寫權限”);

- 運行

iapp deploy,選擇部署網絡(如Arbitron-Sepolia-textnet); - 工具自動完成:構建 Docker 鏡像→上傳至 Docker Hub→轉換為 TEE 兼容鏡像→部署至目標鏈,全程無需手動配置。

實戰任務:瓜分 $200 獎金池

Workshop 設置了 “Hello World” 實戰任務,開發者只需完成 4 個步驟,即可瓜分 iExec 提供的$200獎金,具體要求如下:

前置準備

- 一個以太坊錢包(如 MetaMask),無需 ETH 主網資產,測試網即可;

- 安裝 Docker(用於應用部署),並註冊 Docker Hub 賬號;

- 選擇運行環境(如 Python)。

任務步驟

- 保護數據:訪問 iExec 文檔的 “Hello World” 頁面,通過 Data Protector 工具加密任意數據(如郵箱、測試文本),獲取 NFT 地址;

- 創建應用:用 iApp Generator 生成 TEE 兼容應用,自定義簡單邏輯(如處理加密數據),並部署至 Arbitron Sepolia 測試網;

- 授權訪問:調用\`grantAccess\`方法,授權自己部署的應用訪問第一步保護的數據;

- 提交任務:

- 提交地址:https://app.galxe.com/quest/fArdRcqqbivyjCJ9u7nPt8/GCScXt8tfM

- 填寫 Discord ID、應用地址、NFT 地址;

- 輸入專屬密碼 OPENbuild2025*

- 運行數據處理命令,驗證應用正常工作後提交。

獎金髮放

完成所有步驟的開發者進入獎金池,最終將會有4人均分 $200 獎金,獎金通過錢包發放,任務開放日期為 10.9 日-10.23 日,請確保在規定時間完成任務。

典型應用場景與開發者資源

Martin 還分享了 iExec 隱私工具的落地案例,為開發者提供靈感:

- Web3 消息通知:用户保護郵箱 / Telegram ID,應用通過 TEE 處理通知邏輯,避免平台獲取用户聯繫方式;

- 私密內容分發:加密後的內容存於 IPFS,僅授權用户可通過 TEE 解密訪問;

- 機密 AI:在 TEE 中運行 AI 模型(如 iExec 與 Eliza OS 合作的 AI 框架),處理敏感數據(如醫療記錄、基因組數據),實現 “數據不泄露,模型可複用”;

- 隱私 DeFi:用户在 TEE 中完成資產計算(如信用評分),無需暴露真實資產情況。

常見問題解答

最後,Martin 解答了開發者關注的核心問題,整理如下:

普通開發者能否運行 iExec 節點?

需特定硬件支持 —— 節點需搭載 Intel SGX/TDX 芯片,普通電腦無法滿足;目前 iExec 主要與高校、企業合作部署節點,若開發者有符合要求的硬件,可聯繫官方申請加入節點網絡。

如何信任 TEE 中的代碼不被篡改?

有兩大保障:

代碼可審計:TEE 中運行的應用(如 iExec 應用)以 Docker 鏡像形式公開,開發者可提前審計代碼,確認無惡意邏輯;

英特爾報告:英特爾會生成 “證明報告”,驗證應用確實在 SGX/TDX 環境中運行,且代碼未被篡改,確保運算過程可信。

數據存儲需要 AR.IO 代幣嗎?

無需額外代幣,iExec 與 AR.IO 有合作,支持免費存儲小文件;若存儲大文件,推薦使用 IPFS(完全免費,去中心化)。

開發者是否需要額外配置輸入 / 輸出數據邏輯?

無需額外配置 ——iApp Generator 生成的應用已內置數據處理邏輯,開發者只需調用 SDK 方法即可,甚至無需瞭解 TEE 底層細節;若需使用 TDX 等新特性,僅需在配置中開啓 “實驗性功能”(\`experimental: true\`)。

總結

在本次 Workshop 中,Martin 不僅拆解了 Web3 隱私開發的核心技術,還為開發者提供了 “即學即用” 的 iExec 隱私工具與實戰路徑。Web3 的核心是 “數據歸用户所有”,而隱私保護是實現這一目標的關鍵。iExec 隱私工具讓開發者無需深入底層技術,即可為項目添加隱私功能 —— 期待更多國內開發者藉助這些工具,打造兼顧 “功能創新” 與 “隱私安全” 的 Web3 應用!

別忘了完成“Hello World” 任務 ,贏取 $200 獎金,相關鏈接如下:

官網文檔:https://docs.iex.ec/get-started/helloWorld

提交地址:https://app.galxe.com/quest/fArdRcqqbivyjCJ9u7nPt8/GCScXt8tfM

輸入專屬密碼 OPENbuild2025*

截止日期:10.23

鏈接資源彙總

官方文檔:https://docs.iex.ec/

代碼倉庫:https://github.com/iExecBlockchainComputing/iexec-nextjs-starter

X:https://x.com/iEx\_ec

Discord:https://discord.com/invite/pbt9m98wnU